SSH-tunneling is erg goed voor netwerkbeheerders of zelfs voor thuisgebruikers die zich zorgen maken over de beveiliging. Als een verbinding niet is gecodeerd, wordt de informatie die wordt verzonden meestal via platte tekst verzonden die kan worden onderschept / gelezen, waardoor uw netwerk kan worden gehackt.

Het is uiterst belangrijk om voor het veiligheidsaspect te zorgen, vooral wanneer u een openbaar netwerk gebruikt, zoals op de luchthavens, coffeeshops enz. U bevindt zich op een EXTREEM HOOG RISICO!

Voor meer informatie over beveiligingszaken, kijk eens naar Backtrack, een Linux-distributie die op VM kan draaien - wordt geleverd met een groot aantal tools erin verpakt - Ik zal de tools niet noemen, ik laat je de verkenning doen. Het doel van deze gids is niet om het te promoten, maar om het te verdedigen. In het ideale geval, als je niet die techneut bent, zou het het beste zijn om een VPN te kopen die ik zelf gebruik, gemaakt op een Amazon EC3-instantie, met een enkele klik ben ik via VPN verbonden met een beveiligd netwerk.

Maar als u er niet van houdt, kunt u een SSH-tunnel maken. Hiervoor heb je een linux-server nodig die op afstand toegankelijk is. Deze server versleutelt de gegevens en treedt op als bemiddelaar voor de overdracht van informatie door deze door te geven aan internet. SSH is eenvoudig te installeren, bekijk deze gids http://www.cyberciti.biz/faq/ubuntu-linux-openssh-server–installation-and-configuration/

Je kunt ook een proxy op je server configureren, maar hiervoor heb je squid nodig, wat eenvoudig is en er zijn talloze handleidingen beschikbaar. PuTTy kan worden gedownload van http://www.chiark.greenend.org.uk/~sgtatham/putty/

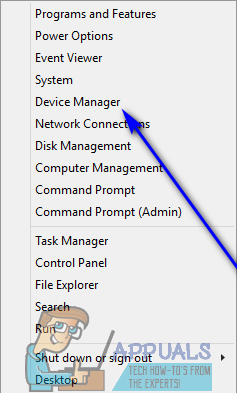

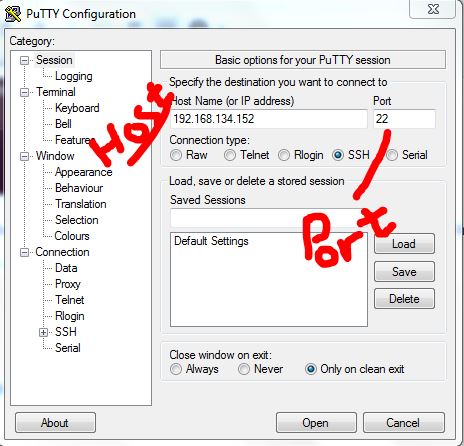

Voeg het IP-adres (of hostnaam van uw server) toe en sla het op met een naam. Als u het niet opslaat, moet u het elke keer dat u verbinding wilt maken, invoeren.

Klik in het linkerdeelvenster op VERBINDING en SSH en TUNNELS, en selecteer vervolgens Dynamisch en stel de bronpoort in op 7070 en druk op ADD. Selecteer Lokaal, Bronpoort 8080 (of uw poort) of wat de poort ook is en de bestemming 127.0.0.1:poort en klik nogmaals op toevoegen.

Klik op Sessie in het linkerdeelvenster (bovenaan) en sla deze instellingen op. Wanneer u nu naar de server gaat, wordt u naar het terminalvenster geleid.

Als je het nu opent, krijg je een terminalvenster. Als je dit helemaal niet wilt gebruiken, is er een optie ‘start geen wil of commando’ onder SSH in het menu.

Terwijl het actief is, kunt u elke toepassing uitvoeren die met een proxy werkt. Als het Socks 5 of 4 proxy toestaat, wijs het dan naar 127.0.0.1 op poort 7070 en het zal nu tunnelen en de gegevens komen uit je linux-server. Als het alleen HTTP-proxy ondersteunt, gebruik dan 127.0.0.1 poort 8080.

Verkeer dat via dit systeem wordt verzonden, kan door hackers niet uit de lucht worden gehaald (gesnoven) omdat het gecodeerd is.

Tags SSH-tunneling 2 minuten gelezen