Bron afbeelding Trojan-bestand - Wikipedia

De Central Wifi-Manager van D-Link is een behoorlijk handig hulpmiddel. Het is een webgebaseerde beheertool voor draadloze toegangspunten waarmee u multi-site, multi-tenancy draadloze netwerken kunt maken en beheren. Of het nu wordt geïmplementeerd op een lokale computer of gehost in de cloud. Maar het lijkt erop dat er mogelijk een beveiligingsprobleem is geweest met de software.

De centrale wifi-manager van D-Link

Bron - D-Link

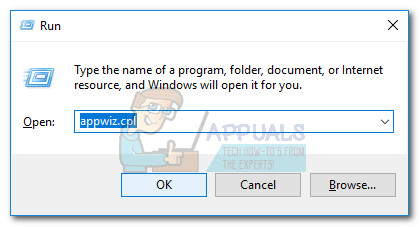

De D-Link Wifi-Manager software is vatbaar voor escalatieaanvallen met privileges via een trojan. Privilege escalatie aanvallen komen vrij vaak voor en ze profiteren van enkele tekortkomingen in het ontwerp van de code. Deze escalatie-exploits geven de aanvaller meer autoriteit dan bedoeld. Hier laden de apparaten met Central WiFiManager CWM-100 1.03 r0098 het uitgebuite 'quserex.dll' en creëren een nieuwe thread die draait met systeemintegriteit. Dit geeft de aanvaller de volledige vrijheid om kwaadaardige code als SYSTEEM uit te voeren. Aanvallers hoeven alleen maar een 32-bits DLL-bestand te maken met de naam ' quserex.dll '(Trojaans paard) en plaats het in dezelfde map als' CaptivelPortal.exe 'En vervolgens doorgaan met het opnieuw starten van de service' CaptivelPortal '.

DLL-bestanden (Dynamic Link Library) zijn uitvoerbare bestanden die gevoelig zijn voor aanvallen. Als de functie van een DLL-bibliotheek wordt vervangen door de originele functie en een viruscode, zal de uitvoering van de originele functie een trojan-payload activeren.

D-Link werd op 8 augustus over dit probleem geïnformeerd en zij erkenden hetzelfde. D-Link begon in september met het oplossen van de bug en beloofde een oplossing voor 31 oktober aan te bieden. Dit artikel is afkomstig van hier , waar dit oorspronkelijk werd gemeld.

Gezien de use case van de Central Wifi-Manager software is dit een vrij ernstige kwetsbaarheid. Er waren ook eerdere rapporten van andere exploits met betrekking tot de uitvoering van externe code, die vervolgens werd opgelost. Daarom heeft D-Link deze exploit waarschijnlijk gepatcht voordat deze op 8 november openbaar werd gemaakt, dus er lijken geen onmiddellijke bedreigingen te zijn voor gebruikers van de software.

![[FIX] Mac WiFi: geen hardware geïnstalleerd](https://jf-balio.pt/img/how-tos/54/mac-wifi-no-hardware-installed.jpg)