Intel

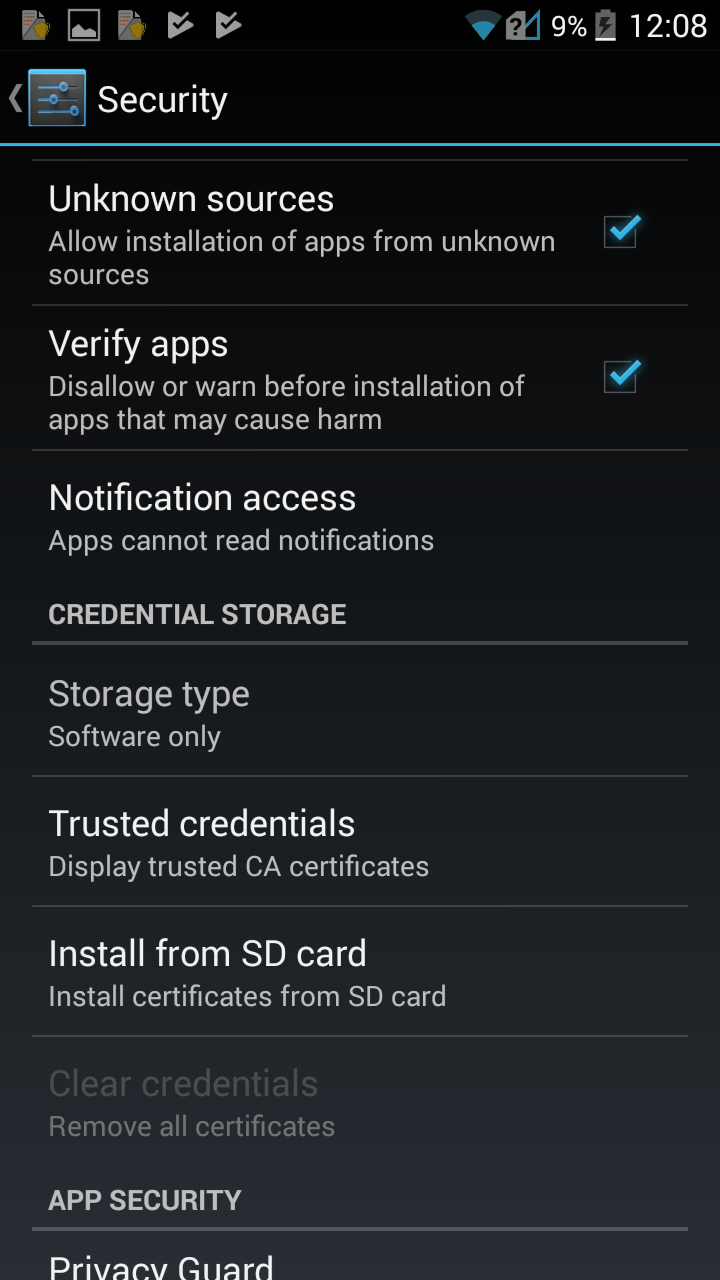

Intel CPU's, die met name worden gebruikt in de servers en mainframes, bleken kwetsbaar te zijn voor een beveiligingslek waardoor aanvallers kunnen snuffelen in de gegevens die worden verwerkt. Door de beveiligingsbug in de server-grade Intel Xeon en andere vergelijkbare processors kunnen aanvallers mogelijk een side-channel aanval lanceren die kan afleiden waar een CPU aan werkt en kan ingrijpen om gegevens te begrijpen en op te halen.

Onderzoekers van de Vrije Universiteit in Amsterdam meldden dat Intel's server-grade processors aan een kwetsbaarheid lijden. Ze hebben de fout, die als ernstig kan worden geclassificeerd, NetCAT genoemd. De kwetsbaarheid opent de mogelijkheid voor aanvallers om gebruik te maken van de lopende processen van de CPU en de gegevens af te leiden. Het beveiligingslek kan op afstand worden misbruikt en bedrijven die op deze Intel Xeon-processors vertrouwen, kunnen alleen proberen de blootstelling van hun servers en mainframes te minimaliseren om de kans op aanvallen en pogingen tot gegevensdiefstal te beperken.

Intel Xeon CPU's met DDIO- en RDMA-technologieën Kwetsbaar:

Beveiligingsonderzoekers van de Vrije Universiteit onderzochten de beveiligingslekken tot in detail en ontdekten dat slechts enkele specifieke Intel Zenon-CPU's werden getroffen. Wat nog belangrijker is, deze CPU's moesten twee specifieke Intel-technologieën hebben die konden worden uitgebuit. Volgens de onderzoekers had de aanval twee Intel-technologieën nodig die voornamelijk in de Xeon-CPU-lijn voorkomen: Data-Direct I / O-technologie (DDIO) en Remote Direct Memory Access (RDMA), om succesvol te zijn. Details over de De kwetsbaarheid van NetCAT is beschikbaar in een research paper . Officieel is de NetCAT-beveiligingsfout getagd als CVE-2019-11184 .

Intel lijkt te hebben erkende het beveiligingsprobleem in een deel van de Intel Xeon CPU-reeks . Het bedrijf heeft een beveiligingsbulletin uitgegeven waarin wordt opgemerkt dat NetCAT invloed heeft op Xeon E5-, E7- en SP-processors die DDIO en RDMA ondersteunen. Meer specifiek maakt een onderliggend probleem met DDIO de side-channel-aanvallen mogelijk. DDIO komt al sinds 2012 voor in Intel Zenon-CPU's. Met andere woorden, verschillende oudere server-grade Intel Xeon-CPU's die momenteel in servers en mainframes worden gebruikt, kunnen kwetsbaar zijn.

Het is mogelijk om iemands SSH-wachtwoord te onderscheiden terwijl ze het in een terminal over het netwerk typen door gebruik te maken van een interessante side-channel kwetsbaarheid in Intel's netwerktechnologie, zeggen infosec-goeroes. https://t.co/X0jZpgCSks En geschenken met Intel CPU-bugs blijven komen.

- De beste Linux-blog in de Unixverse (@nixcraft) 10 september 2019

Aan de andere kant zeiden de onderzoekers van de Vrije Universiteit dat RDMA hun NetCAT-exploit toestaat om 'de relatieve geheugenlocatie van netwerkpakketten op de doelserver chirurgisch te controleren'. Simpel gezegd, dit is een hele andere klasse van aanvallen die niet alleen informatie kan opsporen van de processen die de CPU's uitvoeren, maar het kan ook hetzelfde manipuleren.

De kwetsbaarheid houdt in dat niet-vertrouwde apparaten op een netwerk 'nu gevoelige gegevens kunnen lekken, zoals toetsaanslagen in een SSH-sessie van externe servers zonder lokale toegang.' Onnodig te zeggen dat dit een vrij ernstig beveiligingsrisico is dat de gegevensintegriteit bedreigt. Overigens hadden de onderzoekers van de Vrije Universiteit in de maand juni van dit jaar niet alleen Intel geattendeerd op de beveiligingslekken binnen de Intel Zenon CPU's, maar ook het Nederlandse Nationaal Cyber Security Centrum. Als blijk van waardering en voor het coördineren van de openbaarmaking van de kwetsbaarheid met Intel, ontving de universiteit zelfs een premie. Het exacte bedrag is niet bekendgemaakt, maar gezien de ernst van het probleem had het aanzienlijk kunnen zijn.

Hoe te beschermen tegen de kwetsbaarheid van NetCAT-beveiliging?

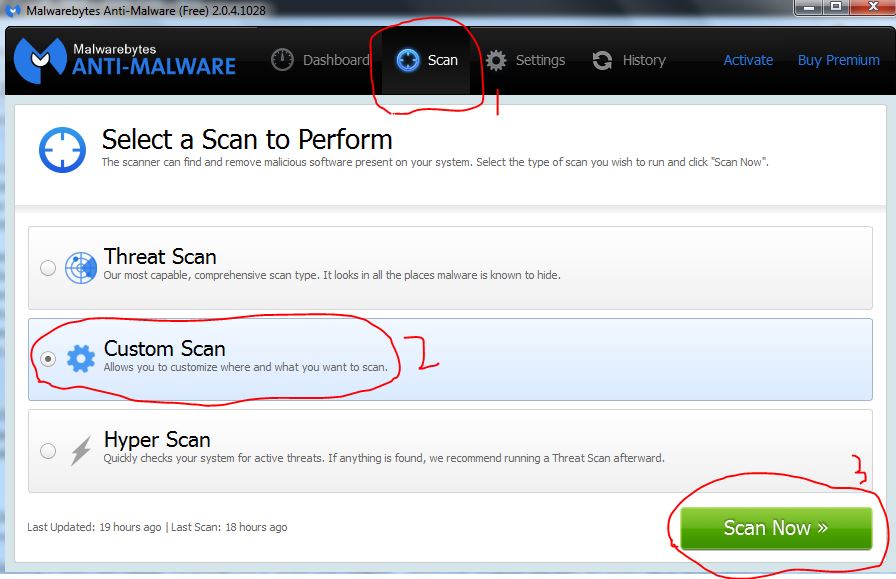

Momenteel is de enige verzekerde methode om u te beschermen tegen de NetCAT-beveiligingslek, het volledig uitschakelen van de DDIO-functie in zijn geheel. Bovendien waarschuwen onderzoekers dat gebruikers met de getroffen Intel Xeon-processors ook de RDMA-functie moeten uitschakelen om veilig te zijn. Onnodig te zeggen dat verschillende systeembeheerders DDIO op hun servers niet willen opgeven, aangezien dit een belangrijke functie is.

Intel heeft opgemerkt dat Xeon CPU-gebruikers 'directe toegang van niet-vertrouwde netwerken moeten beperken' en 'softwaremodules moeten gebruiken die bestand zijn tegen timingaanvallen, met behulp van constant-time stijlcode.' De onderzoekers van de Vrije Universiteit houden echter vol dat louter softwaremodules mogelijk niet echt kunnen verdedigen tegen NetCAT. De modules kunnen echter in de toekomst helpen bij soortgelijke exploits.

Tags intel

![[FIX] Service Host: Diagnostic Policy Service Hoog CPU- en geheugengebruik](https://jf-balio.pt/img/how-tos/81/service-host-diagnostic-policy-service-high-cpu-memory-usage.png)