De Raspberry Pi is een populaire computer met één board die de afgelopen jaren een ware rage is geworden. Vanwege de groeiende populariteit en het algemene gebruik door beginnende codeerders en tech-enthousiastelingen, is het een doelwit geworden voor cybercriminelen om te doen wat ze het liefst doen: cyberdiefstal. Net als bij de gewone pc-apparaten die we beveiligen met talloze firewalls en wachtwoorden, wordt het steeds belangrijker om je Raspberry Pi-apparaat ook met vergelijkbare veelzijdige bescherming te beschermen.

Raspberry Pi

Multi-factor authenticatie werkt door twee of meer van de volgende opties te combineren om u toegang te verlenen tot uw account of apparaat. De drie brede categorieën waaruit u toegang kunt verschaffen, zijn: iets dat u kent, iets dat u heeft en iets dat u bent. De eerste categorie kan een wachtwoord of pincode zijn die u voor uw account of apparaat heeft ingesteld. Als extra beschermingslaag moet u mogelijk iets uit de tweede categorie opgeven, zoals een door het systeem gegenereerde pincode die naar uw smartphone wordt gestuurd of wordt gegenereerd op een ander apparaat dat u bezit. Als derde alternatief kunt u ook iets uit de derde categorie opnemen, bestaande uit fysieke sleutels zoals biometrische identificatie die gezichtsherkenning, duimafdruk en retinale scan omvat, afhankelijk van het vermogen van uw apparaat om deze scans uit te voeren.

Voor deze instelling gebruiken we de twee meest voorkomende authenticatiemodi: uw ingestelde wachtwoord en een eenmalig token dat via uw smartphone wordt gegenereerd. We integreren beide stappen met Google en ontvangen uw wachtwoord via de verificatietoepassing van Google (die het ontvangen van sms-codes op uw mobiele telefoon vervangt).

Stap 1: Download de Google Authenticator-applicatie

De Google Authenticator-applicatie in de Google Play Store.

Voordat we beginnen met het instellen van uw apparaat, downloaden en installeren we de Google Authenticator-app op uw smartphone. Ga naar de Apple App Store, Google Play Store of de respectievelijke winkel van welk apparaat je ook gebruikt. Download de Google Authenticator-applicatie en wacht tot deze klaar is met installeren. Andere authenticatietoepassingen zoals de authenticator van Microsoft kunnen ook worden gebruikt, maar voor onze zelfstudie zullen we de Google authenticator-applicatie gebruiken.

Stap 2: Uw SSH-verbindingen instellen

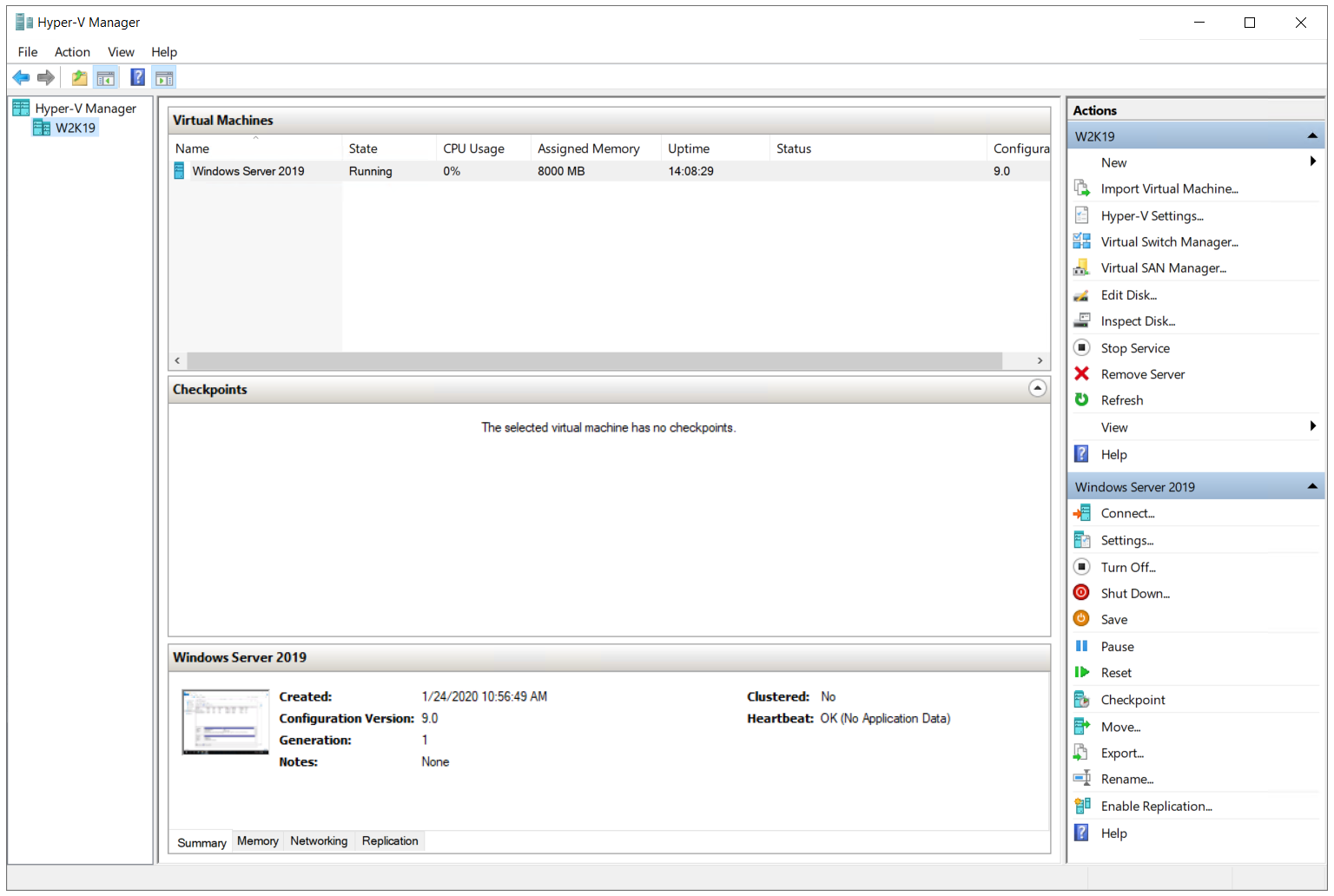

Raspberry Pi-apparaten werken normaal gesproken op SSH en we zullen ook werken aan het configureren van onze multi-factor authenticatie via SSH. We zullen twee SSH-verbindingen maken om dit te doen om de volgende reden: we willen niet dat je geen toegang meer hebt tot je apparaat en in het geval dat je uit de ene stream wordt uitgesloten, de tweede geeft je nog een kans om weer binnen te komen Dit is slechts een vangnet dat we in het belang van u aanbrengen: de gebruiker die het apparaat bezit. We houden deze tweede stream van het vangnet tijdens het installatieproces actief totdat de volledige installatie is voltooid en we ervoor hebben gezorgd dat uw multi-factor authenticatie correct werkt. Als u de volgende stappen zorgvuldig en zorgvuldig uitvoert, zou er geen probleem moeten zijn om uw authenticatie in te stellen.

De Raspberry Pi-interface.

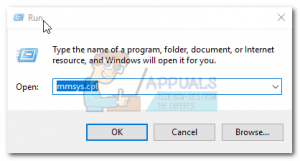

Start twee terminalvensters en typ de volgende opdracht in elk. Dit is om de twee stromen parallel op te zetten.

ssh gebruikersnaam@piname.local

Typ in plaats van de gebruikersnaam de gebruikersnaam van uw apparaat. In plaats van de pi-naam, typ je de naam van je pi-apparaat.

Nadat je op Enter hebt gedrukt, zou je een welkomstbericht in beide terminalvensters moeten krijgen met de naam van je apparaat en ook je gebruikersnaam.

Vervolgens gaan we het bestand sshd_config bewerken. Typ hiervoor de volgende opdracht in elk venster. Denk eraan om alle stappen in dit gedeelte in beide vensters parallel uit te voeren.

sudo nano / etc / ssh / sshd_config

Scroll naar beneden en zoek waar het staat: ChallengeResponseAuthentication nr

Verander het 'nee' in een 'ja' door dit op zijn plaats te typen. Sla uw wijzigingen op door op [Ctrl] + [O] te drukken en verlaat het venster door op [Ctrl] + [X] te drukken. Nogmaals, doe dit voor beide vensters.

Start de terminals opnieuw en typ de volgende opdracht in elk om de SSH-daemon opnieuw te starten:

sudo systemctl herstart ssh

Ten slotte. Installeer de Google Authenticator in uw configuratie om uw systeem ermee te integreren. Typ hiervoor de volgende opdracht:

sudo apt-get install libpam-google-authenticator

Je streams zijn nu ingesteld en je hebt tot nu toe je Google-authenticator geconfigureerd met zowel je apparaat als je smartphone.

Stap 3: uw multi-factor authenticatie integreren met Google Authenticator

- Start uw account en typ de volgende opdracht: google-authenticator

- Voer 'Y' in voor op tijd gebaseerde tokens

- Strek uw raam uit om de volledige QR-code te zien die is gegenereerd en scan deze op uw smartphoneapparaat. Hiermee kunt u de verificatieservice van uw Raspberry Pi koppelen met uw smartphoneapplicatie.

- Er worden enkele back-upcodes weergegeven onder de QR-code. Noteer deze of maak er een foto van om ze in reserve te houden voor het geval u uw multi-factor authenticatie niet kunt verifiëren via de Google Authenticator-applicatie en uiteindelijk een back-upcode nodig heeft om binnen te komen. Bewaar deze veilig en niet raak ze kwijt.

- U krijgt nu vier vragen en u moet ze als volgt beantwoorden door 'Y' in te voeren voor ja of 'N' voor nee. (Opmerking: de onderstaande vragen worden rechtstreeks vanaf de Raspberry Pi digitale terminal geciteerd, zodat u precies weet met welke vragen u te maken krijgt en hoe u daarop kunt reageren.)

De Google Authenticator-smartphoneapplicatie op iOS. Accounts zijn om veiligheidsredenen onzichtbaar gemaakt en de cijfers van de beveiligingscode zijn door elkaar geschud en ook gewijzigd.

- 'Wil je dat ik je' /home/pi/.google_authenticator '-bestand update?' (j / n): Voer 'Y' in

- “Wilt u meerdere keren gebruik van hetzelfde authenticatietoken niet toestaan? Dit beperkt je tot één keer inloggen per 30 seconden, maar vergroot je kansen om man-in-the-middle-aanvallen (j / n) op te merken of zelfs te voorkomen: ' Voer 'Y' in

- “Standaard wordt er elke 30 seconden een nieuw token gegenereerd door de mobiele app. Om mogelijke tijdverschuiving tussen de client en de server te compenseren, staan we een extra token voor en na de huidige tijd toe. Dit zorgt voor een tijdsverschuiving van maximaal 30 seconden tussen de authenticatieserver en de client. Als u problemen ondervindt met een slechte tijdsynchronisatie, kunt u het venster vergroten van de standaardgrootte van 3 toegestane codes (een vorige code, een huidige code, de volgende code) naar 17 toegestane codes (de 8 vorige codes, een huidige code, de volgende 8 codes). Hierdoor is een tijdsverschuiving van maximaal 4 minuten tussen client en server mogelijk. Wil je dat doen? (j / n): ' Voer 'N' in

- 'Als de computer waarop u zich aanmeldt niet is beveiligd tegen brute-force-inlogpogingen, kunt u snelheidsbeperking inschakelen voor de authenticatiemodule. Dit beperkt aanvallers standaard tot niet meer dan 3 inlogpogingen per 30 seconden. Wilt u snelheidsbeperking inschakelen? (j / n): ' Voer 'Y' in

- Start nu de Google Authenticator-applicatie op uw smartphone en druk op het plus-pictogram bovenaan het scherm. Scan de QR-code die op uw Pi-apparaat wordt weergegeven om de twee apparaten te koppelen. U krijgt nu 24 uur per dag authenticatiecodes te zien voor wanneer u ze nodig heeft om in te loggen. U hoeft geen code te genereren. U kunt eenvoudig de applicatie starten en degene typen die op dat moment wordt weergegeven.

Stap 4: De PAM-authenticatiemodule configureren met uw SSH

Start uw terminal en typ de volgende opdracht: sudo nano /etc/pam.d/sshd

Typ de volgende opdracht zoals weergegeven:

# 2FA-verificatie vereist pam_google_authenticator.so

Als u om uw wachtwoordsleutel wilt worden gevraagd via de Google Authenticator-applicatie voordat u uw wachtwoord invoert, typt u de volgende opdracht vóór de eerder getypte opdracht:

@include common-auth

Als u om de wachtwoordsleutel wilt worden gevraagd nadat uw wachtwoord is ingevoerd, typt u dezelfde opdracht, maar voert u deze in na de vorige # 2FA-opdrachtset. Sla uw wijzigingen op door op [Ctrl] + [O] te drukken en verlaat het venster door op [Ctrl] + [X] te drukken.

Stap 5: Sluit de parallelle SSH-stroom

Nu u klaar bent met het instellen van de multi-factor authenticatie, kunt u een van de parallelle streams sluiten die we hadden. Typ hiervoor de volgende opdracht:

sudo systemctl herstart ssh

Uw tweede back-up vangnetstream is nog actief. U houdt dit actief totdat u heeft geverifieerd dat uw meervoudige authenticatie correct werkt. Om dit te doen, start u een nieuwe SSH-verbinding door in te typen:

ssh gebruikersnaam@piname.local

Typ in plaats van de gebruikersnaam de gebruikersnaam van uw apparaat. In plaats van de pi-naam, typ je de naam van je pi-apparaat.

De inlogprocedure wordt nu uitgevoerd. Typ uw wachtwoord en voer vervolgens de code in die op dit moment in uw Google Authenticator-applicatie wordt weergegeven. Zorg ervoor dat u beide stappen binnen dertig seconden uitvoert. Als u zich met succes kunt aanmelden, kunt u weer naar binnen gaan en de vorige stap herhalen om de parallelle vangnetstroom die we hadden, te sluiten. Als je alle stappen correct hebt gevolgd, zou je nu moeten kunnen hervatten met meervoudige authenticatie op je Raspberry Pi-apparaat.

Laatste woorden

Zoals bij elk verificatieproces dat u op elk apparaat of account invoert, maken deze extra factoren het veiliger dan voorheen, maar niet absoluut veilig. Wees voorzichtig bij het gebruik van uw apparaat. Wees alert op mogelijke oplichting, phishingaanvallen en cyberdiefstal waaraan uw apparaat kan worden blootgesteld. Bescherm uw tweede apparaat waarop u het code-ophaalproces hebt ingesteld en bewaar het ook. U hebt dit apparaat elke keer nodig om weer in uw systeem te komen. Bewaar uw back-upcodes op een bekende en veilige locatie voor het geval u zich ooit in een positie bevindt waar u geen toegang heeft tot uw back-upsmartphone-apparaat.

![[FIX] CS GO ‘Kan een dedicated server niet vinden’ -fout](https://jf-balio.pt/img/how-tos/81/cs-go-failed-find-dedicated-server-error.png)