Is er iemand die nog niet heeft gehoord van de Equifax-inbreuk ? Het was de grootste datalek in 2017 waarbij 146 miljoen gebruikersaccounts werden aangetast. Hoe zit het met de aanval van 2018 op Aadhar , het portaal van de Indiase regering voor het opslaan van de informatie van haar inwoners. Het systeem werd gehackt en 1,1 miljard gebruikersgegevens werden blootgesteld. En nu nog maar een paar maanden geleden Toyota's verkoopkantoor in Japan werd gehackt en de gebruikersgegevens van 3,1 miljoen klanten werden blootgelegd. Dit zijn slechts enkele van de belangrijkste inbreuken die zich de afgelopen drie jaar hebben voorgedaan. En het is verontrustend omdat het met het verstrijken van de tijd erger lijkt te worden. Cybercriminelen worden intelligenter en bedenken nieuwe methoden om toegang te krijgen tot netwerken en toegang te krijgen tot gebruikersgegevens. We bevinden ons in het digitale tijdperk en data is goud.

Maar wat nog zorgwekkender is, is dat sommige organisaties het probleem niet aanpakken met de ernst die het verdient. Het is duidelijk dat de oude methoden niet werken. Heeft u een firewall? Goed voor je. Maar laten we eens kijken hoe de firewall u beschermt tegen aanvallen van binnenuit.

Insider-bedreigingen - De nieuwe grote bedreiging

Cyber Security Statistieken

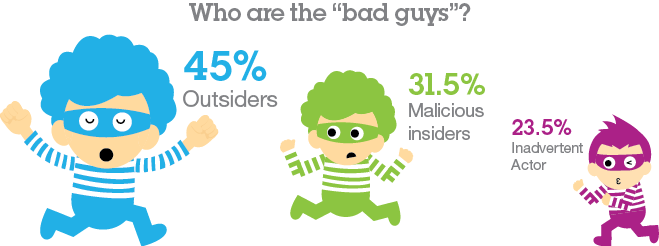

In vergelijking met vorig jaar is het aantal aanvallen afkomstig van binnen het netwerk aanzienlijk toegenomen. En het feit dat bedrijven nu werk uitbesteden aan buitenstaanders die op afstand of vanuit de organisatie werken, heeft niet veel geholpen bij de zaak. Om nog maar te zwijgen over het feit dat werknemers nu pc's mogen gebruiken voor werkgerelateerde banen.

Kwaadwillende en corrupte werknemers zijn verantwoordelijk voor het grotere percentage aanvallen van binnenuit, maar soms is het ook onbedoeld. Werknemers, partners of externe contractanten die fouten maken die uw netwerk kwetsbaar maken. En zoals u zich wellicht kunt voorstellen, zijn bedreigingen van binnenuit veel gevaarlijker dan aanvallen van buitenaf. De reden hiervoor is dat ze worden uitgevoerd door een persoon die goed op de hoogte is van uw netwerk. De aanvaller heeft een praktische kennis van uw netwerkomgeving en beleid en daarom zijn hun aanvallen gerichter, wat leidt tot meer schade. Ook duurt het in de meeste gevallen langer om een insider-dreiging te detecteren dan de externe aanvallen.

Bovendien is het ergste van deze aanvallen niet eens het onmiddellijke verlies als gevolg van een onderbreking van de dienstverlening. Het is de schade aan de reputatie van uw merk. Cyberaanvallen en datalekken worden vaak opgevolgd door koersdalingen en een massaal vertrek van uw klanten.

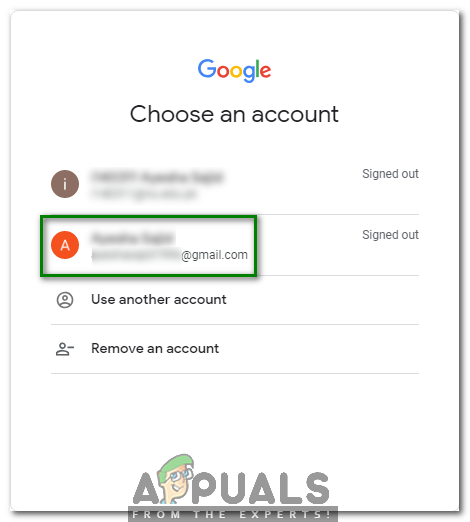

Dus als er één ding duidelijk is, is dat u meer nodig hebt dan een firewall, een proxy of antivirussoftware om uw netwerk volledig veilig te houden. En het is deze behoefte die de basis vormt van dit bericht. Volg dit terwijl ik de 5 beste software voor het bewaken van bedreigingen belicht om uw hele IT-infrastructuur te beveiligen. Een IT Threat Monitor koppelt aanvallen aan verschillende parameters, zoals IP-adressen, URL's, evenals bestands- en applicatiedetails. Het resultaat is dat u toegang heeft tot meer informatie over het beveiligingsincident, zoals waar en hoe het werd uitgevoerd. Maar laten we eerst eens kijken naar vier andere manieren waarop u uw netwerkbeveiliging kunt verbeteren.

Aanvullende manieren om IT-beveiliging te verbeteren

Monitoring van database-activiteiten

Het eerste waarop een aanvaller zich richt, is de database, want daar heeft u alle bedrijfsgegevens. Het is dus logisch dat u een speciale databasemonitor heeft. Het registreert alle transacties die in de database zijn uitgevoerd en kan u helpen bij het opsporen van verdachte activiteiten die de kenmerken van een bedreiging hebben.

Netwerkstroomanalyse

Dit concept omvat het analyseren van datapakketten die worden verzonden tussen verschillende componenten in uw netwerk. Het is een geweldige manier om ervoor te zorgen dat er geen malafide servers binnen uw IT-infrastructuur zijn opgezet om informatie over te hevelen en buiten het netwerk te verzenden.

Beheer van toegangsrechten

Elke organisatie moet een duidelijke richtlijn hebben over wie de verschillende systeembronnen kan bekijken en openen. Op deze manier kunt u de toegang tot de gevoelige organisatiegegevens beperken tot alleen de benodigde personen. Met een Access Rights Manager kunt u niet alleen de toestemmingsrechten van gebruikers in uw netwerk bewerken, maar kunt u ook zien wie, waar en wanneer gegevens worden geopend.

Witte lijst

Dit is een concept waarbij alleen geautoriseerde software kan worden uitgevoerd binnen de knooppunten in uw netwerk. Nu wordt elk ander programma dat toegang probeert te krijgen tot uw netwerk, geblokkeerd en wordt u onmiddellijk op de hoogte gesteld. Maar er is weer een keerzijde aan deze methode. Er is geen duidelijke manier om te bepalen wat een software als een beveiligingsdreiging kwalificeert, dus het kan zijn dat u een beetje hard moet werken om de risicoprofielen te bedenken.

En nu naar ons hoofdonderwerp. De 5 beste bedreigingsmonitors voor IT-netwerken. Sorry, ik dwaalde een beetje af, maar ik dacht dat we eerst een solide basis moesten bouwen. De tools die ik nu ga bespreken, cementeren alles samen om het fort rondom je IT-omgeving te voltooien.

1. SolarWinds-dreigingsmonitor

Probeer nu

Probeer nu Is dit zelfs een verrassing? SolarWinds is een van die namen waarvan u altijd zeker weet dat ze u niet zullen teleurstellen. Ik betwijfel of er een systeembeheerder is die op enig moment in zijn carrière geen SolarWinds-product heeft gebruikt. En als je dat nog niet hebt gedaan, wordt het misschien tijd dat je dat verandert. Ik stel je de SolarWinds Threat Monitor voor.

Met deze tool kunt u uw netwerk bewaken en in bijna realtime reageren op beveiligingsrisico's. En voor zo'n tool met veel functies, zult u onder de indruk zijn van hoe eenvoudig het te gebruiken is. Het duurt slechts een korte tijd om de installatie en configuratie te voltooien en dan bent u klaar om te beginnen met monitoren. De SolarWinds Threat Monitor kan worden gebruikt om on-premise apparaten, gehoste datacenters en openbare cloudomgevingen zoals Azure of AWS te beschermen. Het is perfect voor middelgrote tot grote organisaties met grote groeimogelijkheden vanwege de schaalbaarheid. En dankzij de mogelijkheden voor meerdere tenants en white-labeling is deze bedreigingsmonitor ook een uitstekende keuze voor Managed Security Service Providers.

SolarWinds-dreigingsmonitor

Vanwege de dynamische aard van de cyberaanvallen is het van cruciaal belang dat de database met informatie over cyberdreigingen altijd up-to-date is. Op deze manier heb je meer kans om nieuwe vormen van aanvallen te overleven. De SolarWinds Threat Monitor gebruikt meerdere bronnen, zoals IP- en domeinreputatiedatabases om zijn databases up-to-date te houden.

Het heeft ook een geïntegreerde Security Information and Event Manager (SIEM) die loggegevens ontvangt van meerdere componenten in uw netwerk en de gegevens analyseert op bedreigingen. Deze tool heeft een eenvoudige benadering bij het detecteren van bedreigingen, zodat u geen tijd hoeft te verspillen aan het doorzoeken van de logboeken om problemen te identificeren. Het bereikt dit door de logboeken te vergelijken met meerdere bronnen van informatie over bedreigingen om patronen te vinden die potentiële bedreigingen aangeven.

De SolarWinds Threat Monitor kan genormaliseerde en onbewerkte loggegevens opslaan voor een periode van een jaar. Dit is erg handig als u gebeurtenissen uit het verleden met gebeurtenissen in het heden wilt vergelijken. Dan zijn er die momenten na een beveiligingsincidentie waarop u logboeken moet doorzoeken om kwetsbaarheden in uw netwerk te identificeren. Deze tool biedt u een gemakkelijke manier om de gegevens te filteren, zodat u niet elk logboek hoeft te doorlopen.

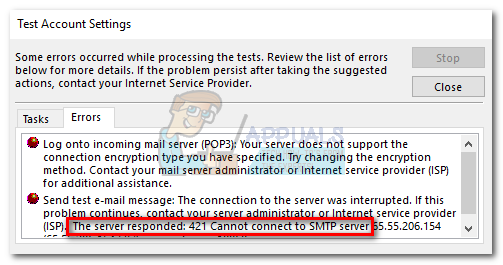

SolarWinds Threat Monitor-waarschuwingssysteem

Een andere leuke functie is de automatische reactie op en herstel van bedreigingen. Dit bespaart u niet alleen moeite, maar is ook effectief op die momenten dat u niet direct op dreigingen kunt reageren. Er wordt natuurlijk verwacht dat een dreigingsmonitor een waarschuwingssysteem heeft, maar het systeem in deze dreigingsmonitor is geavanceerder omdat het alarmen met meerdere condities en kruiscorrelaties combineert met de Active Response Engine om u te waarschuwen voor belangrijke gebeurtenissen. De triggercondities kunnen handmatig worden geconfigureerd.

2. Digitale voogd

Probeer nu

Probeer nu Digital Guardian is een uitgebreide oplossing voor gegevensbeveiliging die uw netwerk van begin tot eind bewaakt om mogelijke inbreuken en gegevensonderschepping te identificeren en te stoppen. Hiermee kunt u elke transactie zien die op de gegevens is uitgevoerd, inclusief de details van de gebruiker die toegang heeft tot de gegevens.

Digital Guardian verzamelt informatie uit verschillende gegevensvelden, endpoint-agents en andere beveiligingstechnologieën analyseert de gegevens en probeert patronen vast te stellen die op mogelijke bedreigingen kunnen duiden. Het zal u dan op de hoogte stellen, zodat u de nodige herstelmaatregelen kunt nemen. Deze tool kan meer inzicht geven in bedreigingen door IP-adressen, URL's en bestands- en toepassingsdetails op te nemen, wat leidt tot een nauwkeurigere bedreigingsdetectie.

Digital Guardian

Deze tool controleert niet alleen externe bedreigingen, maar ook interne aanvallen die gericht zijn op uw intellectuele eigendom en gevoelige gegevens. Dit loopt parallel met de verschillende beveiligingsvoorschriften, dus Digital Guardian helpt standaard bij het bewijzen van naleving.

Deze dreigingsmonitor is het enige platform dat Data Loss Prevention (DLP) samen met Endpoint Detection and Response (EDR) biedt. De manier waarop dit werkt, is dat de eindpuntagent alle systeem-, gebruikers- en gegevensgebeurtenissen op en buiten het netwerk registreert. Het wordt vervolgens geconfigureerd om alle verdachte activiteiten te blokkeren voordat u gegevens verliest. Dus zelfs als u een inbraak in uw systeem mist, bent u er zeker van dat er geen gegevens naar buiten komen.

Digital Guardian is geïmplementeerd in de cloud, wat betekent dat er minder systeembronnen worden gebruikt. De netwerksensoren en endpoint-agents streamen gegevens naar een door beveiligingsanalisten goedgekeurde werkruimte, compleet met analyse- en rapportage-cloudmonitors die valse alarmen helpen verminderen en door talloze anomalieën filteren om te bepalen welke uw aandacht vereisen.

3. Zeek-netwerkbeveiligingsmonitor

Probeer nu

Probeer nu Zeek is een open-source monitoringtool die voorheen bekend stond als de Bro Network Monitor. De tool verzamelt gegevens uit complexe netwerken met een hoge doorvoersnelheid en gebruikt de gegevens als beveiligingsinformatie.

Zeek is ook een eigen programmeertaal en u kunt deze gebruiken om aangepaste scripts te maken waarmee u aangepaste netwerkgegevens kunt verzamelen of de monitoring en identificatie van bedreigingen kunt automatiseren. Sommige aangepaste rollen die u kunt uitvoeren, zijn onder meer het identificeren van niet-overeenkomende SSL-certificaten of het gebruik van verdachte software.

Aan de andere kant geeft Zeek u geen toegang tot gegevens van uw netwerkeindpunten. Hiervoor heeft u integratie met een SIEM-tool nodig. Maar dit is ook een goede zaak, want in sommige gevallen kan de enorme hoeveelheid gegevens die door SIEMS worden verzameld overweldigend zijn, wat kan leiden tot veel valse waarschuwingen. In plaats daarvan gebruikt Zeek netwerkgegevens die een betrouwbaardere bron van waarheid zijn.

Zeek Netwerkbeveiligingsmonitor

Maar in plaats van alleen te vertrouwen op de NetFlow- of PCAP-netwerkgegevens, concentreert Zeek zich op de rijke, georganiseerde en gemakkelijk doorzoekbare gegevens die echt inzicht bieden in uw netwerkbeveiliging. Het haalt meer dan 400 gegevensvelden uit uw netwerk en analyseert de gegevens om bruikbare gegevens te produceren.

De mogelijkheid om unieke verbindings-ID's toe te wijzen is een handige functie waarmee u alle protocolactiviteit voor een enkele TCP-verbinding kunt zien. Gegevens uit verschillende logbestanden worden ook van een tijdstempel voorzien en gesynchroniseerd. Daarom kunt u, afhankelijk van het tijdstip waarop u een bedreigingswaarschuwing ontvangt, de datalogboeken voor ongeveer dezelfde tijd controleren om snel de oorzaak van het probleem te achterhalen.

Maar zoals bij alle open source-software, is de grootste uitdaging bij het gebruik van open source-software het opzetten ervan. U zorgt voor alle configuraties, inclusief de integratie van Zeek met de andere beveiligingsprogramma's in uw netwerk. En velen vinden dit meestal te veel werk.

4. Oxen netwerkbeveiligingsmonitor

Probeer nu

Probeer nu Oxen is een andere software die ik aanbeveel voor het controleren van uw netwerk op beveiligingsbedreigingen, kwetsbaarheden en verdachte activiteiten. En de belangrijkste reden hiervoor is dat het continu in realtime een geautomatiseerde analyse van potentiële bedreigingen uitvoert. Dit betekent dat wanneer er zich een kritiek beveiligingsincident voordoet, u voldoende tijd heeft om ernaar te handelen voordat het escaleert. Het betekent ook dat dit een uitstekende tool is om zero-day-bedreigingen op te sporen en in te dammen.

Oxen netwerkbeveiligingsmonitor

Deze tool helpt ook bij de naleving door rapporten te maken over de beveiligingspositie van het netwerk, datalekken en kwetsbaarheid.

Wist u dat er elke dag een nieuwe beveiligingsdreiging is waarvan u nooit weet dat deze bestaat? Uw dreigingsmonitor neutraliseert het en gaat gewoon door met zaken. Oxen is echter een beetje anders. Het vangt deze bedreigingen op en laat u weten dat ze bestaan, zodat u uw veiligheidskoorden kunt aanhalen.

5. Argos Threat Intelligence van Cyberprint

Probeer nu

Probeer nu Een ander geweldig hulpmiddel om uw perimeter-gebaseerde beveiligingstechnologie te versterken, is Argos Threat Intelligence. Het combineert uw expertise met hun technologie om u in staat te stellen specifieke en bruikbare informatie te verzamelen. Deze beveiligingsgegevens helpen u bij het identificeren van realtime incidenten van gerichte aanvallen, datalekken en gestolen identiteiten die uw organisatie in gevaar kunnen brengen.

Argos Threat Intelligence

Argos identificeert bedreigingsactoren die u in realtime aanvallen en levert relevante gegevens over hen. Het heeft een sterke database van ongeveer 10.000 bedreigingsactoren om mee te werken. Bovendien gebruikt het honderden bronnen, waaronder IRC, Darkweb, sociale media en forums, om algemeen gerichte gegevens te verzamelen.