LockCrypt Ransomware. Herstel geïnfecteerde pc

Een relatief zwakkere kwaadaardige ransomware, LockCrypt, opereert sinds juni 2017 onder de radar om kleinschalige cybercriminaliteitsaanvallen uit te voeren. Het was het meest prominent actief in februari en maart van dit jaar, maar vanwege het feit dat de ransomware moet worden geïnstalleerd handmatig op apparaten in werking te laten treden, vormde het niet zo'n grote bedreiging als enkele van de meest beruchte cryptocriminele ransomware die er zijn, waarvan GrandCrab er een van is. Bij analyse (van a monster verkregen van VirusTotal) door antivirusbedrijven zoals het Roemeense bedrijf BitDefender en het MalwareBytes Research Lab, ontdekten beveiligingsexperts verschillende tekortkomingen in de programmering van de ransomware die konden worden teruggedraaid om gestolen bestanden te ontsleutelen. Met behulp van de verzamelde informatie heeft BitDefender een Decoderingstool dat in staat is om bestanden te herstellen op alle versies van de LockCrypt ransomware behalve de laatste.

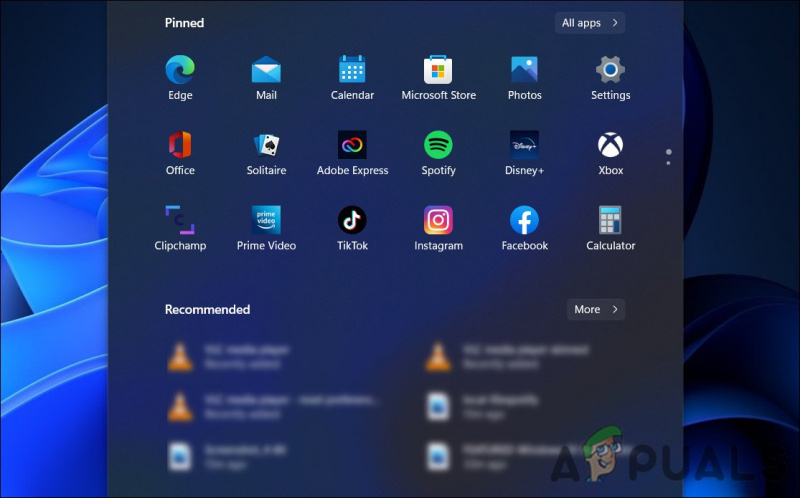

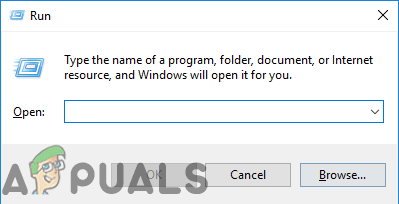

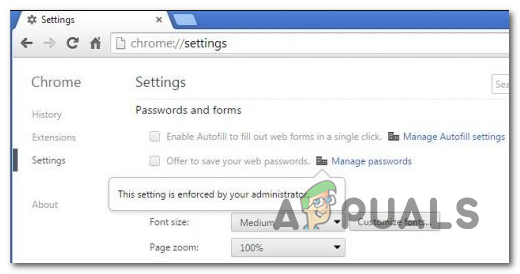

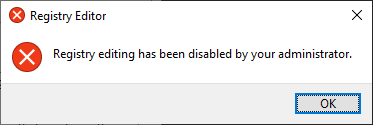

Volgens een gedegen MalwareBytes Lab-onderzoek verslag doen van die de malware van binnen en van buiten analyseert, is de eerste fout ontdekt in LockCrypt het feit dat het handmatige installatie en beheerdersrechten vereist om van kracht te worden. Als aan deze voorwaarden is voldaan, wordt het uitvoerbare bestand uitgevoerd, waarbij een bestand wwvcm.exe in C: Windows wordt geplaatst en ook een bijbehorende registersleutel wordt toegevoegd. Zodra de ransomware het systeem begint binnen te dringen, versleutelt het alle bestanden waartoe het toegang heeft, inclusief .exe-bestanden, en stopt het systeemprocessen onderweg om ervoor te zorgen dat het eigen proces ononderbroken doorgaat. Bestandsnamen worden gewijzigd in willekeurige base64 alfanumerieke tekenreeksen en hun extensies zijn ingesteld op .1btc. Aan het einde van het proces wordt een losgeldbericht voor het tekstbestand gelanceerd en aanvullende informatie wordt opgeslagen in het HKEY_LOCAL_MACHINE-register met daarin de toegewezen 'ID' van de aangevallen gebruiker en herinneringen aan instructies voor bestandsherstel.

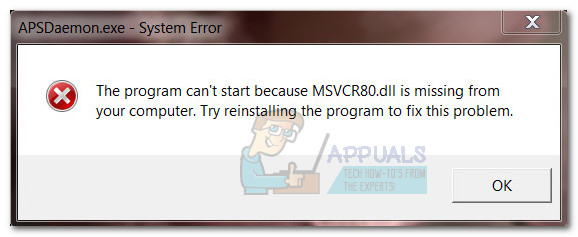

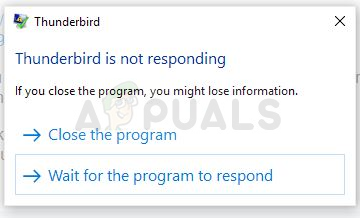

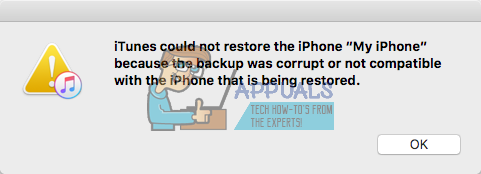

LockCrypt Ransomware Opmerking Pop-up. MalwareBytes Lab

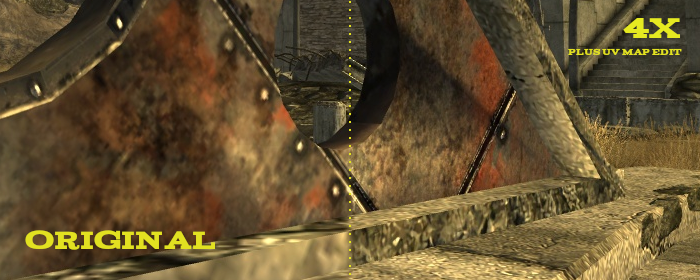

Hoewel deze ransomware kan worden uitgevoerd zonder internetverbinding, hebben onderzoekers ontdekt dat het communiceert met een CnC in Iran en dat het base64 alfanumerieke gegevens verzendt die ontcijferen naar de toegewezen ID van het aangevallen apparaat, het besturingssysteem en ransomware-remmende locatie op de schijf. Onderzoekers hebben ontdekt dat de code van de malware de GetTickCount-functie gebruikt om willekeurige alfanumerieke namen en communicaties in te stellen die niet bijzonder sterke codes zijn om te ontcijferen. Dit gebeurt in twee delen: het eerste gebruikt een XOR-bewerking, het tweede gebruikt zowel XOR als ROL en bitwise swap. Deze zwakke methoden maken de code van de malware gemakkelijk te ontcijferen, en dat is hoe BitDefender deze kon manipuleren om een decoderingstool te maken voor vergrendelde .1btc-bestanden.

BitDefender heeft meerdere versies van de LockCrypt-ransomware onderzocht om een openbaar beschikbare BitDefender-tool te ontwikkelen die .1btc-bestanden kan decoderen. Andere versies van de malware versleutelen ook bestanden naar .lock-, .2018- en .mich-extensies die ook ontsleuteld kunnen worden na contact met de beveiligingsonderzoeker Michael Gillespie . De meest recente versie van de ransomware lijkt bestanden te versleutelen naar de .BI_D extensie waarvoor nog geen decoderingsmechanisme is bedacht, maar alle vorige versies zijn nu gemakkelijk te decoderen.