Microsoft

Microsoft heeft sinds het begin van het jaar talloze adviezen uitgebracht om de speculatieve kwetsbaarheden in de hardware van de zijkanalen van Intel's Core- en Xeon-processors aan te pakken. De kwetsbaarheden in kwestie waren namelijk Spectre en Metldown. Microsoft heeft zojuist een ander advies uitgebracht voor een speculatieve kwetsbaarheid in het zijkanaal: de L1 Terminal Fault (L1TF).

Volgens de adviserend vrijgegeven, heeft deze L1 Terminal Fault drie CVE-identificaties toegewezen gekregen. De eerste, CVE-2018-3615, verwijst naar de L1TF-kwetsbaarheid in de Intel Software Guard Extensions (SGX). De tweede, CVE-2018-3620, verwijst naar de L1TF-kwetsbaarheid in de Operating System and System Management Mode (SMM). De derde, CVE-2018-3646, verwijst naar de L1TF-kwetsbaarheid in de Virtual Machine Manager (VMM).

Het belangrijkste risico dat aan deze kwetsbaarheden is verbonden, is dat als de zijkanalen worden misbruikt via de L1TF-kwetsbaarheid, privégegevens op afstand en virtueel toegankelijk kunnen zijn voor kwaadwillende hackers. Een dergelijke exploit vereist echter wel dat de aanvaller het apparaat in kwestie van tevoren in handen krijgt om toestemming te verlenen voor het uitvoeren van code op het beoogde apparaat.

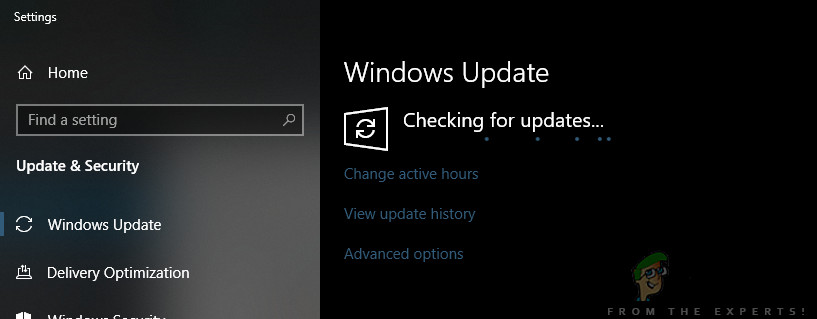

Om de gevolgen van deze kwetsbaarheid en verschillende andere vergelijkbare exploit-mogelijkheden te beperken, heeft Microsoft een groot aantal updates uitgebracht die gericht zijn op de mazen en ketens waardoor aanvallers erin slagen om dergelijke toegang te krijgen. Windows-gebruikers worden aangespoord om hun apparaten up-to-date te houden met de nieuwste updates en alle patches, beveiligingen en firmware-updates toe te passen zodra ze zijn uitgebracht.

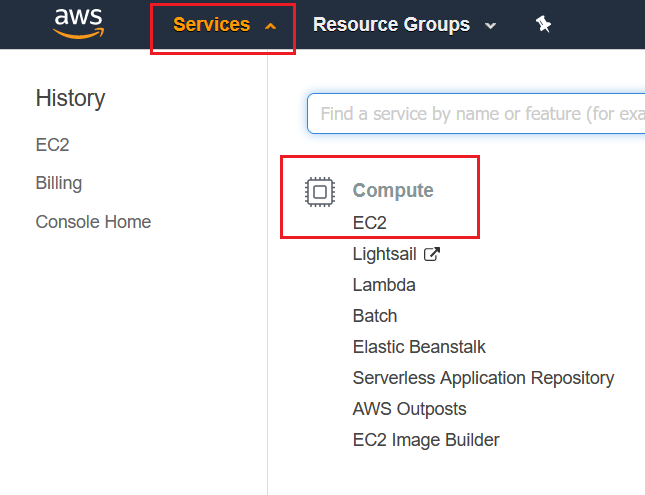

Voor Enterprise-systemen die het Microsoft Windows-besturingssysteem gebruiken, wordt beheerders aangeraden hun netwerksystemen te onderzoeken op het gebruik van risicovolle platforms en het niveau van hun integratie in het algemene gebruik van het bedrijf. Vervolgens wordt hen voorgesteld om de Virtualization Based Security (VBS) op hun netwerken te loggen, waarbij ze zich richten op bepaalde clients die in gebruik zijn om impactgegevens te verzamelen. Na analyse van het dreigingsniveau moeten beheerders de relevante patches toepassen voor de relevante risicovolle klanten die in hun IT-infrastructuren worden gebruikt.

Tags Microsoft

![1Password Chrome-extensie werkt niet [SOLVED]](https://jf-balio.pt/img/how-tos/80/1password-chrome-extension-not-working.png)