Microsoft Edge-webbrowser. Lesoir

De beveiligingsonderzoeker van Netsparker, Ziyahan Albeniz, ontdekte een kwetsbaarheid in de Edge-browser van Microsoft waardoor malware kon worden verspreid. Hij publiceerde zijn bevindingen op CVE-2018-0871 ( CVSS 3.0 Basisscore van 4,3) in zijn rapport getiteld ' Het misbruiken van een Microsoft Edge-beveiligingslek om bestanden te stelen . '

Albeniz legde uit dat de kwetsbaarheid voortkwam uit een functie-gerelateerde fout van Same-Origin Policy. Wanneer misbruik wordt gemaakt, kan de kwetsbaarheid worden gebruikt om malware te verspreiden die phishing- en informatiestelende aanvallen kan uitvoeren. Een belangrijke factor bij de verspreiding van malware via dit kanaal was de eigen input van de gebruiker bij het downloaden van het schadelijke bestand. Dit is de reden waarom de kwetsbaarheid niet op grote schaal kon worden misbruikt en daarom een kleiner risico vormde dan de meeste beveiligingslekken in de browser.

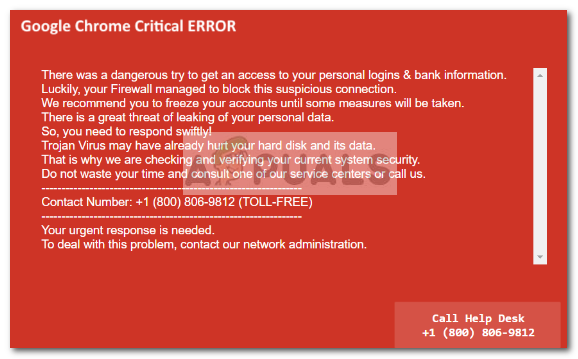

De Same-Origin Policy-functie is een beveiligingsmodel voor webtoepassingen dat in vrijwel alle internetbrowsers wordt gebruikt. Hiermee hebben scripts op de ene webpagina toegang tot gegevens op een andere, zolang de webpagina's tot hetzelfde domein, protocol en dezelfde poort behoren. Het voorkomt interdomein-toegang tot webpagina's, wat betekent dat een kwaadwillende website geen toegang heeft tot uw bankrekeninggegevens als u bent ingelogd op een ander tabblad of als u bent vergeten uit te loggen.

Het geval waarin het SOP-beveiligingsmechanisme faalt, is wanneer een gebruiker wordt misleid om een kwaadaardig HTML-bestand te downloaden en het op zijn computer uit te voeren. Zodra het bestand lokaal is opgeslagen, wordt het geladen in het “file: //” -protocol waarin het geen ingesteld domein- of poortnummer heeft. Omdat webpagina's via SOP alleen toegang hebben tot informatie over hetzelfde domein / dezelfde poort / hetzelfde protocol, aangezien alle andere lokale bestanden ook worden gestart in het 'file: //' -protocol, heeft het gedownloade kwaadaardige HTML-bestand toegang tot elk bestand op het lokale systeem en kan het stelen gegevens ervan.

Deze Microsoft Edge SOP-kwetsbaarheid kan worden gebruikt om gerichte en nauwkeurige aanvallen uit te voeren. Zodra een beoogde gebruiker is misleid om het bestand te downloaden en uit te voeren, kan de hacker door de informatie op zijn pc snuffelen en de exacte informatie stelen waarnaar hij op zoek is, op voorwaarde dat hij weet waar hij moet zoeken. Aangezien deze aanval niet geautomatiseerd is, helpt het kennen van de gebruiker en het eindsysteem van de gebruiker om de aanval efficiënt uit te voeren.

Zihayan Albeniz nam een korte video op waarin deze aanval werd gedemonstreerd. Hij legde uit dat hij deze kwetsbaarheid in Edge, Mail en Agenda kon misbruiken om gegevens van een computer te stelen en deze op afstand op een ander apparaat op te halen.

Microsoft heeft een update voor zijn Edge-browser uitgebracht die dit beveiligingslek verhelpt. De update is beschikbaar voor alle respectieve Windows 10-versies van Microsoft Edge in het gepubliceerde adviserend bulletin. Ondanks het feit dat er een update is uitgebracht om deze SOP-kwetsbaarheid op te lossen, waarschuwt Albeniz nog steeds dat gebruikers op hun hoede moeten zijn voor de HTML-bestanden die ze van onbekende bronnen ontvangen. HTML is niet het conventionele bestandstype dat wordt gebruikt om malware te verspreiden, daarom blijft het vaak onverwacht en veroorzaakt het schade.