De tech-industrie probeert de twee nieuwe kwetsbaarheden die eind 2017 door beveiligingsonderzoekers zijn ontdekt, op te lossen (of op zijn minst te verminderen). Kernsmelting en Spectrum halen de krantenkoppen over de hele wereld, en niet voor niets - de twee tekortkomingen zijn van invloed op bijna elk apparaat dat wordt aangedreven door een Intel-, AMD- of ARM-processor die in de afgelopen 20 jaar is gemaakt.

Deze kwetsbaarheden kunnen van invloed zijn op smartphones, desktops, laptops, cloudservers en de lijst gaat maar door. Houd er rekening mee dat dit geen exclusief probleem van Microsoft is - alle andere leveranciers van besturingssystemen worden hierdoor getroffen.

Wat zijn Meltdown en Spectre?

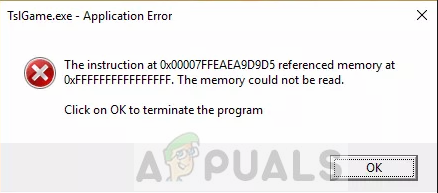

Nagesynchroniseerd Kernsmelting en Spectrum maken de twee kwetsbaarheden het voor een aanvaller mogelijk om kritieke tekortkomingen in moderne processors te misbruiken om toegang te krijgen tot de beschermd kernelgeheugen . Met de juiste vaardigheden kan een hacker deze theoretisch misbruiken om het geprivilegieerde geheugen van een processor in gevaar te brengen en een kwaadaardige code uitvoeren om er toegang toe te krijgen tot extreem gevoelige geheugeninhoud. Deze geheugeninhoud kan wachtwoorden, toetsaanslagen, persoonlijke gegevens en andere waardevolle informatie bevatten.

Deze reeks kwetsbaarheden laat zien dat het mogelijk is om te omzeilen isolatie van adresruimte - de basis van processorintegriteit sinds 1980. Tot nu toe isolatie van adresruimte werd beschouwd als een veilig isolatiemechanisme tussen gebruikerstoepassingen en het besturingssysteem en tussen twee toepassingen.

Alle moderne CPU's gebruiken een reeks basisprocessen om verzoeken te versnellen. Kernsmelting en Spectrum profiteer van de timing van verschillende instructies om gevoelige of persoonlijke informatie te extraheren. Hoewel beveiligingsexperts hebben vastgesteld dat Spectre moeilijker te exploiteren is dan Meltdown, lijkt het erop dat het aanzienlijk meer schade kan aanrichten dan Meltdown.

Welke invloed heeft het op jou?

Terwijl Kernsmelting omzeilt de isolatie tussen gebruikerstoepassingen en het besturingssysteem, Spectrum doorbreekt het isolement tussen twee verschillende toepassingen. Misschien wel het meest verontrustende aan Spectre is dat hackers niet langer een kwetsbaarheid in het programma hoeven te vinden - het is theoretisch mogelijk om programma's die de best practices volgen, te misleiden om gevoelige informatie te lekken, zelfs als ze een solide beveiligingswinkel runnen.

Als we totaal pessimistisch zouden zijn over de beveiligingsdreiging, kan geen enkele applicatie meer als 100% veilig worden beschouwd. Hoewel er geen bevestigde aanvallen zijn die gebruik maken van Spectre en Meltdown, is de kans groot dat black hat-hackers al nadenken over hoe ze uw gegevens in handen kunnen krijgen door deze kwetsbaarheden te misbruiken.

Beveiligingspatches

Helaas is dit een beveiligingslek op chipniveau dat niet volledig kan worden verholpen met een software-update. Omdat het aanpassing van de OS-kernel vereist, is de enige permanente oplossing die de inbreuken volledig zal elimineren een herontwerp van de architectuur (met andere woorden, het vervangen van de CPU). Hierdoor hebben de grote spelers in de technische industrie weinig keus. Omdat ze de CPU van alle eerder uitgebrachte apparaten niet kunnen vervangen, is hun beste hoop om het risico zoveel mogelijk te beperken via beveiligingspatches.

Alle leveranciers van besturingssystemen hebben beveiligingspatches uitgebracht (of gaan deze uitbrengen) om de tekortkomingen aan te pakken. De oplossing heeft echter een prijs - van beveiligingspatches wordt verwacht dat ze alle getroffen apparaten tussen de 5 en 30 procent vertragen vanwege fundamentele veranderingen in de manier waarop de OS-kernel met het geheugen omgaat.

Het komt zelden voor dat alle grote spelers samenkomen in een poging deze tekortkomingen op te lossen, maar het is ook een goede indicatie van hoe ernstig het probleem werkelijk is. Zonder al te veel in paniek te raken, is het een goede gewoonte om beveiligingsupdates in de gaten te houden en ervoor te zorgen dat u uw apparaat de best mogelijke bescherming biedt tegen deze kwetsbaarheden. Om u bij deze zoektocht te helpen, hebben we een lijst samengesteld met oplossingen voor de twee beveiligingsfouten.

Hoe te beschermen tegen de beveiligingsfouten van de Meltdown en Spectre CPU

Hieronder vind je een lijst met manieren om jezelf te beschermen tegen Meltdown en Spectre-kwetsbaarheden. De gids is opgesplitst in een reeks ondertitels met de meest populaire reeks apparaten die door deze kwetsbaarheden worden getroffen. Volg de handleiding die van toepassing is op uw apparaat en zorg ervoor dat u deze link opnieuw bezoekt, aangezien we het artikel zullen bijwerken met nieuwe fixes zodra deze worden vrijgegeven.

Notitie: Houd er rekening mee dat de onderstaande stappen grotendeels effectief zijn tegen Meltdown, de meest directe bedreiging voor de twee beveiligingsfouten. Spectre is nog steeds een grote onbekende, maar beveiligingsonderzoekers plaatsen het als tweede op hun lijst omdat het veel moeilijker te exploiteren is dan Meltdown.

Hoe beveiligingsfouten van Spectre en Meltdown op Windows te verhelpen

Er zijn drie hoofdvereisten waaraan moet worden voldaan om maximale bescherming tegen de nieuwe beveiligingsfouten in Windows te garanderen: OS-update, browserupdate en firmware-update. Vanuit het oogpunt van de gemiddelde Windows-gebruiker is het het beste wat je nu kunt doen, ervoor te zorgen dat je de nieuwste Windows 10-update hebt en ervoor te zorgen dat je op internet surft vanuit een gepatchte webbrowser.

Microsoft heeft al een noodbeveiligingspatch uitgegeven WU (Windows Update). Het lijkt er echter op dat de update niet zichtbaar is op sommige pc's vanwege antivirussuites van derden die kernelwijzigingen voorkomen. Beveiligingsexperts werken aan een lijst met ondersteunde antivirusprogramma's, maar de zaken zijn op zijn zachtst gezegd gefragmenteerd.

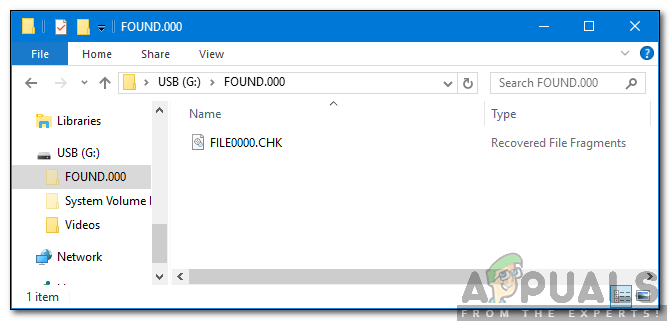

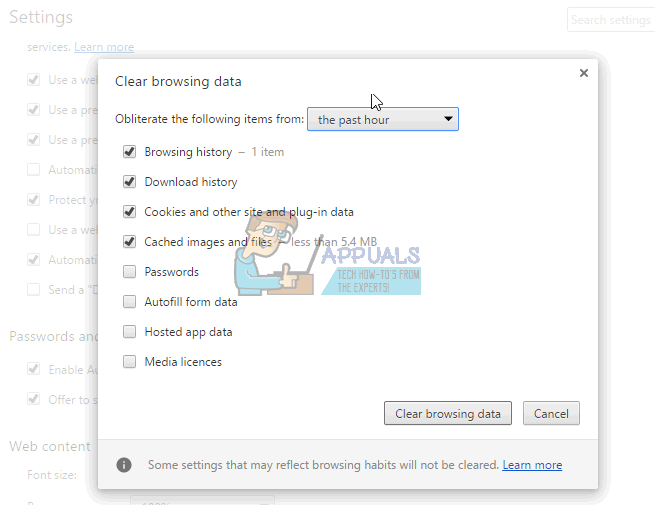

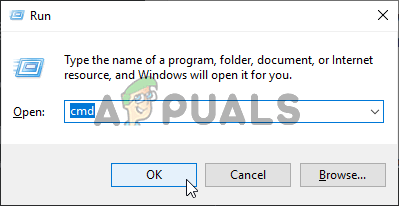

Als u niet wordt gevraagd om automatisch bij te werken, opent u een venster Uitvoeren ( Windows-toets + R ), typ ' besturingsupdate ' en raak Enter . In de Windows Update scherm, klik op Controleer op updates en installeer de nieuwe beveiligingsupdate als daarom wordt gevraagd.

Microsoft heeft ook handmatige downloadkoppelingen verstrekt om dit probleem aan te pakken voor Windows 7, Windows 8.1 en Windows 10:

- Windows 7 SP1

- Windows 8.1

- Ramen 10

Notitie: De bovenstaande links bevatten meerdere updatepakketten volgens verschillende CPU-architecturen. Download een patch die van toepassing is op uw pc-configuratie.

Het beschermen van uw Windows-pc tegen Spectre en Meltdown is echter iets gecompliceerder dan het downloaden van een Microsoft-beveiligingspatch. De tweede verdedigingslinie zijn beveiligingspatches voor de webbrowser die u gebruikt.

- Firefox bevat al een reparatie vanaf versie 57.

- Edge en Internet Explorer voor Windows 10 hebben al beveiligingspatches ontvangen om u tegen deze kwetsbaarheden te beschermen.

- Chrome heeft een beveiligingspatch aangekondigd die op 23 januari zal worden uitgebracht.

Gebruikers worden geïnstrueerd om elke automatische update te accepteren om bescherming op browserniveau te garanderen. Als u niet de nieuwste browserversie heeft of de update niet automatisch is geïnstalleerd, verwijdert u deze en downloadt u de nieuwste versie.

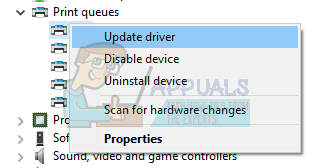

Op een andere manier werken chipfabrikanten (Intel, AMD en ARM) aan firmware-updates voor extra hardwarebescherming. Hoogstwaarschijnlijk zullen deze afzonderlijk worden gedistribueerd door firmware-updates van OEM's. Het werk is echter nog maar net begonnen, dus het kan even duren voordat we de firmware-updates op onze apparaten zien aankomen. Aangezien het aan de OEM's is om firmware-updates uit te brengen, is het de moeite waard om contact op te nemen met de OEM-ondersteuningswebsite van uw pc voor nieuws over een mogelijke oplossing.

Er wordt al gezegd dat Microsoft samenwerkt met CPU-makers om een tool te maken die controleert op bescherming voor zowel firmware- als Windows-updates. Maar tot die tijd moeten we het zelf handmatig controleren.

Beveiligingsfouten van Spectre en Meltdown oplossen op Android

Android-apparaten worden ook getroffen door de kwetsbaarheden Spectre en Meltdown. Nou ja, in theorie tenminste. Het was een Google-onderzoeksteam dat de kwetsbaarheden ontdekte en de chipmakers op de hoogte bracht (lang voordat de pers er lucht van kreeg). Dit gebeurde 6 maanden voordat de gecoördineerde openbaarmaking plaatsvond, dus men zou kunnen speculeren dat deze vertraging Google in staat stelde beter voorbereid te zijn dan de concurrentie.

Vanaf 5 januari begon Google met het verspreiden van een nieuwe beveiligingsupdate voor Android om te beschermen tegen Meltdown en Spectre. Maar gezien de gefragmenteerde aard van het Android-rijk, is de kans groot dat u het niet zo snel krijgt als u wilt. Uiteraard hadden telefoons van het merk Google, zoals Nexus en Pixel, prioriteit en kregen ze vrijwel onmiddellijk OTA.

Als u een Android-telefoon heeft van een andere fabrikant dan Google, moet u wellicht lang wachten. Gezien de persaandacht die Meltdown en Spectre krijgen, kunnen ze het proces echter aanzienlijk versnellen.

Maar ongeacht uw Android-fabrikant, ga naar Instellingen en kijk of er een nieuwe update in behandeling is. Als dit niet het geval is, voer dan een online onderzoek uit en kijk of uw telefoonfabrikant binnenkort een oplossing wil vrijgeven.

Hoe beveiligingsfouten van Spectre en Meltdown op te lossen iOS

Apple is absoluut overrompeld toen we de twee kwetsbaarheden onthulden. Hoewel het bedrijf aanvankelijk ontkende dat al hun apparaten worden beïnvloed door Meltdown en Spectre, zijn ze sindsdien gekomen geef toe dat de fout alle iPhones treft . Omdat ze een bijna identieke CPU-architectuur hebben, worden iPads en iPods evenzeer getroffen door beveiligingsfouten.

Apple heeft aangekondigd dat het begonnen is met 'mitigatieprocedures' voor Meltdown in iOS 11.2, maar er werd geen releasedatum aangekondigd voor de oplossing voor oudere versies. Het lijkt erop dat de volgende update bedoeld zal zijn om de potentiële Javascript-exploit op Safari in te pluggen.

Terwijl u wacht op een officiële Apple-verklaring, moet u opletten voor nieuwe updates voor uw iPhone, iPad of iPod. Ga naar Instellingen> Algemeen> Software-update en installeer elke update die in behandeling is.

Hoe beveiligingsfouten van Spectre en Meltdown op Macs te verhelpen

Hoewel Apple aanvankelijk de lippen stijf op elkaar stond, worden Macs ook getroffen door Meltdown en Spectre. Het blijkt bijna alle producten van Apple (naast Apple Watches) worden beïnvloed.

Het bedrijf heeft al een reeks fixes uitgebracht die zijn ontworpen om het probleem te verhelpen macOS-versie 10.13.2 , en een top-CEO bevestigde dat er meer oplossingen op komst zijn. Er is ook een aanstaande update voor Safari-browser op zowel macOS als iOS die naar verluidt is ontworpen om een mogelijke Javascript-exploit te verminderen.

Pas elke update van de App Store voor uw OS X of macOS ijverig toe totdat er nieuwe oplossingen beschikbaar zijn en zorg ervoor dat u over de nieuwste versie beschikt.

Hoe beveiligingsfouten van Spectre en Meltdown op te lossen Chrome OS

Chromebooks lijken de apparaten te zijn met de sterkste beschermingslaag tegen Meltdown en Spectre. Google heeft aangekondigd dat alle recente Chromebooks automatisch moeten worden beschermd tegen deze nieuwe beveiligingsrisico's. Elke Chromebook die wordt uitgevoerd Chrome OS-versie 63 (uitgebracht in december) zou al de nodige beveiligingsoplossingen moeten hebben.

Zorg ervoor dat u over de laatste update voor Chrome OS beschikt om ervoor te zorgen dat u beschermd bent. De meeste gebruikers gebruiken versie 63 al, maar als u dat nog niet bent, moet u deze onmiddellijk updaten.

Als u meer technisch wilt worden, kunt u typen ' chrome: // gpu ” in je Omnibar en druk op Enter . Gebruik dan Ctrl + F zoeken naar ' besturingssysteem ”Hierdoor kunt u uw Kernel-versie zien. Kernel-versies 3.18 en 4.4 zijn al gepatcht voor deze beveiligingsfouten.

![[Fix] Xbox One-foutcode 0X80070BFA](https://jf-balio.pt/img/how-tos/14/xbox-one-error-code-0x80070bfa.png)