GTFOBins / GitHub

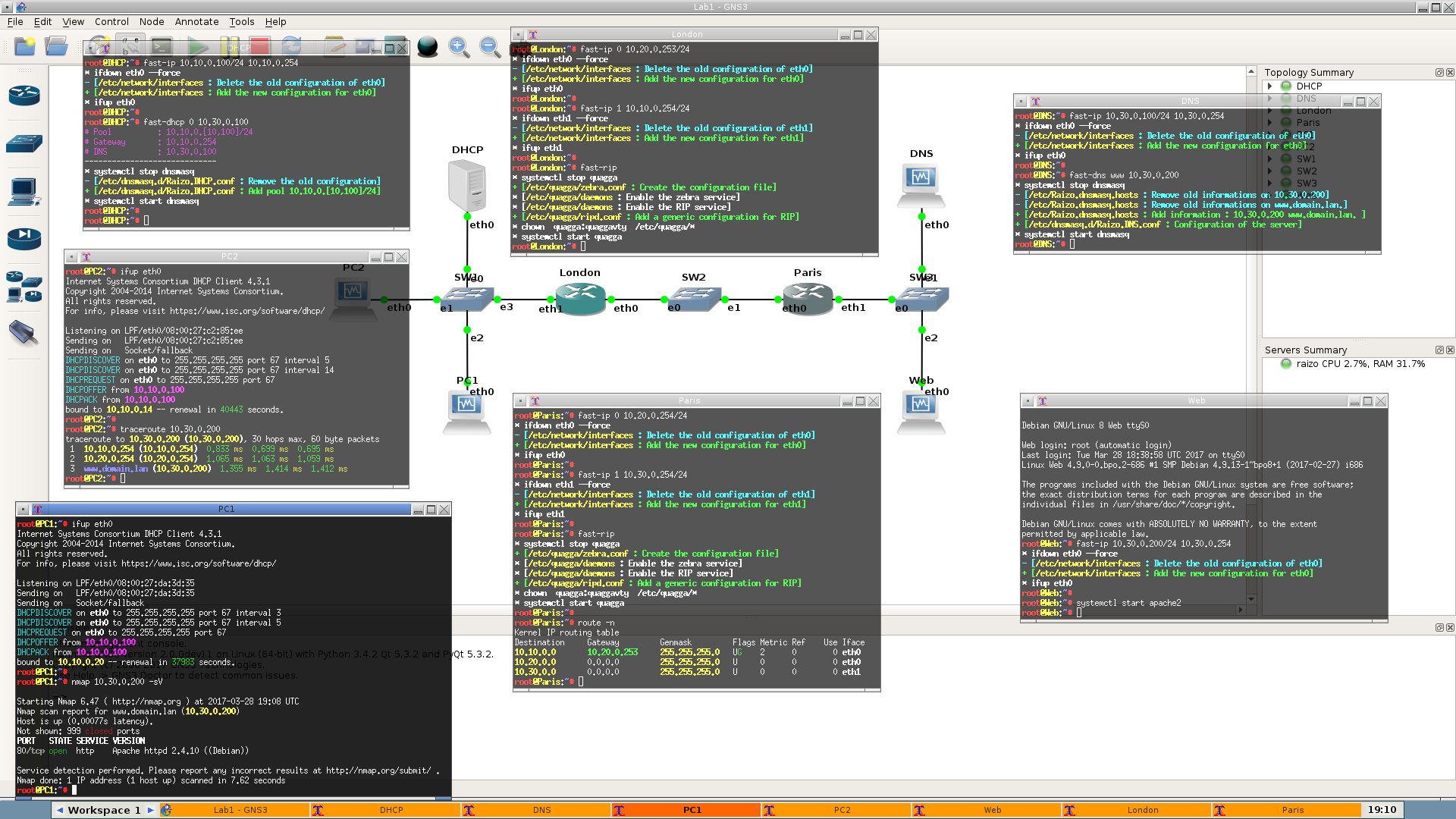

Hoewel de meeste commentatoren Linux en het grotere Unix-ecosysteem als geheel als veel veiliger beschouwen dan andere technologieplatforms, is er een lijst op GitHub die om verschillen vraagt. Een project met de naam GTFOBins heeft de namen verzameld van anderszins legitieme Unix-binaire bestanden die kunnen worden misbruikt door aanvallers om uit te breken naar een beperkte shell of om privileges te verhogen. Zoals de naam al doet vermoeden, kunnen deze binaire bestanden allemaal worden gebruikt om uit hun reguliere operaties te komen en iets te gebruiken dat een aanvaller de mogelijkheid geeft om iets snode te doen aan een gecompromitteerde machine.

In de ware geest van open-sourceontwikkeling is GTFOBins een gedeeld project en iedereen kan extra binaire bestanden aan de lijst toevoegen, evenals nieuwe technieken die kunnen worden gebruikt om degenen die al op de lijst staan op nieuwe manieren te misbruiken. Dit idee zal zeker populair worden, aangezien elke keer dat deze exploits kunnen worden ontdekt voordat aanvallers ze proberen te gebruiken, zullen systeembeheerders weten waar ze op moeten letten als iemand dat ooit doet.

De meeste van de commando's die in de laatste GTFOBins-commit worden vermeld, zijn degene die ervaren Linux-gebruikers waarschijnlijk dagelijks zullen zien. Degenen die met het project werken, hebben melding gemaakt van potentieel onveilige toepassingen voor over het algemeen veilige binaire bestanden zoals awk, bash en tar.

Sommige van deze exploits, zoals die waarbij de populaire teksteditors vi en emacs betrokken zijn, maken gebruik van het natuurlijke vermogen van bepaalde stukjes software om bestanden te lezen en te schrijven. Anderen maken gebruik van het feit dat python en ruby een interactieve programmeerschil kunnen bieden en netwerktoepassingen zoals sftp kunnen worden misbruikt om bestanden van een externe locatie naar een lokaal bestandssysteem te downloaden.

Van geen van de vermelde exploits wordt verwacht dat ze schokgolven door de wereld van Linux-beveiliging sturen, en een paar, zoals de mogelijkheid om andere binaire bestanden te downloaden met wget, zijn al jaren goed begrepen. Het LOLBins-project dat door de repository werd geïnspireerd, somt nog ontelbare exploits voor Windows op, wat erop lijkt te wijzen dat er per definitie zeker minder exploits zijn.

Desalniettemin is het belangrijk om in gedachten te houden dat het GTFOBins-project zich pas op 21 mei uitstrekt. De herformulering en verduidelijking van sommige exploits zijn op het moment van schrijven nog maar een paar uur geleden. Het zou interessant moeten zijn om te zien of populaire scripts updates ontvangen om te voorkomen dat aanvallers de beveiligingsbeperkingen omzeilen met behulp van de methoden waarvoor deze repository waarschuwt.

Tags Linux-beveiliging