Android-illustratiebron - Fossbytes

Google heeft hard gewerkt om de Android-code op te schonen en toekomstige releases veiliger te maken. Ze hebben dit jaar consequent ontwerpkeuzes gemaakt die het gemakkelijker maken om beveiligingspatches te implementeren. Zelfs na moeizame pogingen van de ontwikkelaars om kwetsbaarheden op te lossen, lijkt er een nieuwe op te duiken.

Er is een kwetsbaarheid ontdekt in Android's RSSI uitzendingen van onderzoekers. Omdat Android open source is, zijn er verschillende communicatiemethoden tussen verschillende apps en het besturingssysteem. Applicaties kunnen het 'intent' -kanaal gebruiken om systeembrede berichten uit te zenden die door andere apps kunnen worden opgepikt. Er zijn manieren om te voorkomen dat de uitzending naar bepaalde apps gaat, maar door nalatigheid van sommige ontwikkelaars worden deze beperkingen niet correct opgelegd.

Google heeft machtigingen geïmplementeerd in Android, waardoor de gebruiker wordt gevraagd voordat het besturingssysteem relevante gegevens aan een applicatie overdraagt. Dit is een geweldige beveiligingsfunctie, maar helaas is er geen speciale toestemming vereist om de wifi-sterktewaarde uit te zenden. De sterkte van het signaal dat door het apparaat wordt ontvangen, wordt weergegeven door RSSI-waarden. Hoewel dit niet correleert met dBm-waarden (fysiek).

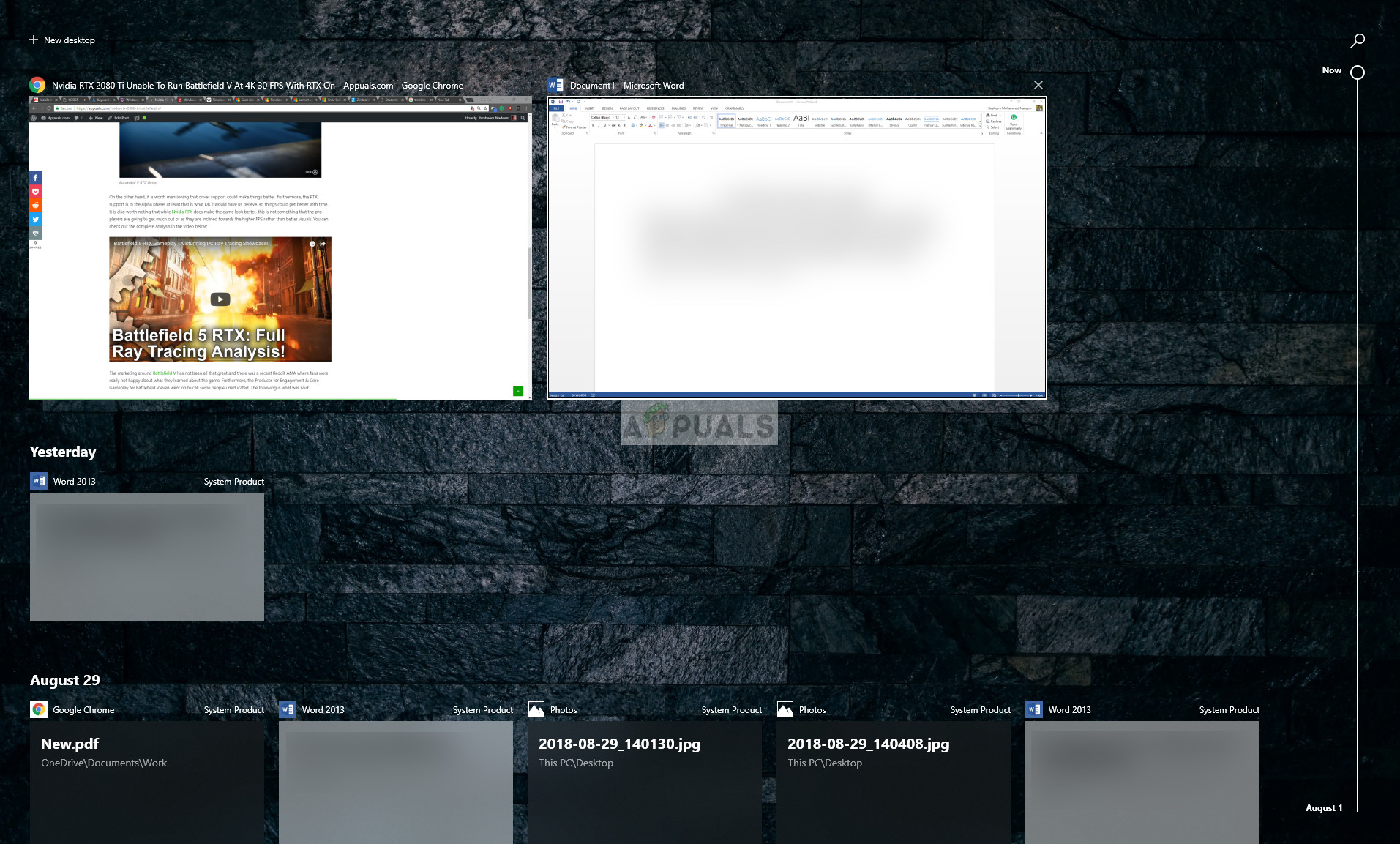

Android-versie 9.0 heeft een andere 'intentie' voor deze waarden: ' android.net.wifi.STATE_CHANGE ”. Terwijl oudere versies nog steeds de ' android.net.wifi.RSSI_CHANGED ' intentie. Beide geven RSSI-waarden weg via uitzending, waarbij de normaal vereiste machtigingen worden omzeild.

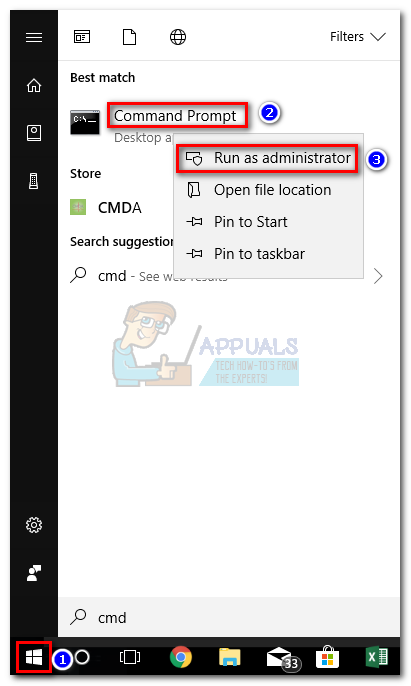

Volgens het bronartikel van nightwatchcybersecurity , kan dit worden gerepliceerd door normale gebruikers. U hoeft alleen de ' Interne omroepmonitor ”App, en voer het uit. U kunt de RSSI-waarden bekijken die vanaf uw apparaat worden uitgezonden.

Dit is zelfs op meerdere apparaten getest door nightwatchcybersecurity .

Pixel 2, met Android 8.1.0, patchniveau juli 2018

Nexus 6P, met Android 8.1.0, patchniveau juli 2018

Moto G4, met Android 7.0, patchniveau april 2018

Kindle Fire HD (8 gen), met Fire OS 5.6.10, gevorkt vanaf Android 5.1.1, bijgewerkt in april 2018

De gebruikte router was ASUS RT-N56U met de nieuwste firmware

Ze vertoonden allemaal een unieke reeks RSSI-waarden.

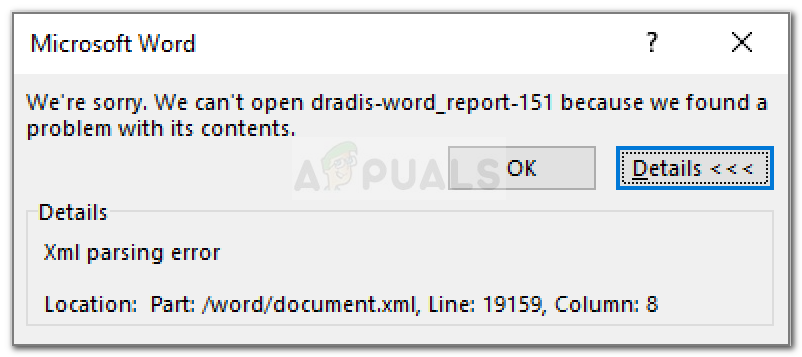

Google's reactie

Google heeft het probleem erkend en geclassificeerd als een exploit van gemiddeld niveau. Dit is gedeeltelijk opgelost in Android 9.0, omdat een van de intenties geen gevoelige gegevens oplevert.

RSSI-waarden kunnen worden gebruikt om personen op lokale wifi-netwerken te geolokaliseren. Aangezien het effect heeft op elke Android-telefoon, ongeacht de leverancier, kan dit een ernstig beveiligingsprobleem worden als het niet wordt gepatcht.

Tags Android-beveiliging Gegevens