Cisco-beveiligingslek CVE-2018-0375. ZLAN-partners

De fabrikant van netwerk- en beveiligingshardware, Cisco , wordt in de afgelopen vijf maanden getroffen door zijn vijfde grote achterdeurkwetsbaarheid voor zijn Cisco Policy Suite. Cisco is een bedrijf dat gespecialiseerd is in het creëren van netwerkoplossingen voor serviceproviders en ondernemingen. Hierdoor kunnen de bedrijven beheren, beperken en controleren hoe klanten en werknemers de netwerkdiensten van het bedrijf gebruiken via netwerk-intrusieve commando's die toegang krijgen tot de online activiteiten van gebruikers en deze observeren en verzamelen. Deze informatie is toegankelijk via één centrale beheerder die wordt beheerd door het verstrekkende bedrijf en het beleid van het bedrijf met betrekking tot internetgebruik, zoals het blokkeren van bepaalde websites, wordt afgedwongen via dit systeem. De software die Cisco op de markt brengt, bevat opzettelijk dergelijke netwerk-intrusieve functies om volledige en efficiënte systeembewaking door bedrijven mogelijk te maken. Als de beheerdersreferenties echter zijn aangetast of een kwaadwillende buitenstaander toegang kan krijgen tot het commandocentrum, kan hij / zij grote schade aanrichten in het netwerk, volledige toegang hebben tot de activiteit van de gebruikers en in staat zijn om hun domeinen te beheren, hoe dan ook. hij kiest. Dit is waar Cisco net het risico van liep in zijn CVE-2018-0375 (bug-ID: CSCvh02680 ) die een ongekende CVSS ernstgraad van 9,8 op een 10. De kwetsbaarheid werd ontdekt door middel van een interne beveiligingstest die werd uitgevoerd door Cisco.

Cisco's rapport over de kwestie werd gepubliceerd op 18 juli 2018 om 16.00 uur GMT en het advies werd opgemaakt onder het identificatielabel 'cisco-sa-20180718-policy-cm-default-psswrd.' In de samenvatting van het rapport werd uitgelegd dat de kwetsbaarheid bestond in de Cluster Manager van Cisco Policy Suite (vóór release 18.2.0) en het potentieel had om een niet-geautoriseerde externe hacker toegang te geven tot de root-account die in de software was ingebouwd. Het root-account heeft de standaardreferenties, waardoor het het risico loopt te worden gemanipuleerd, die een hacker kan gebruiken om toegang te krijgen tot het netwerk en het te beheren met volledige beheerdersrechten.

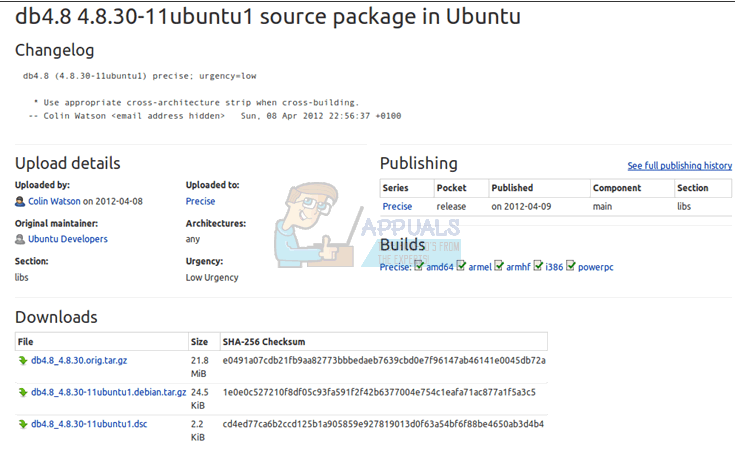

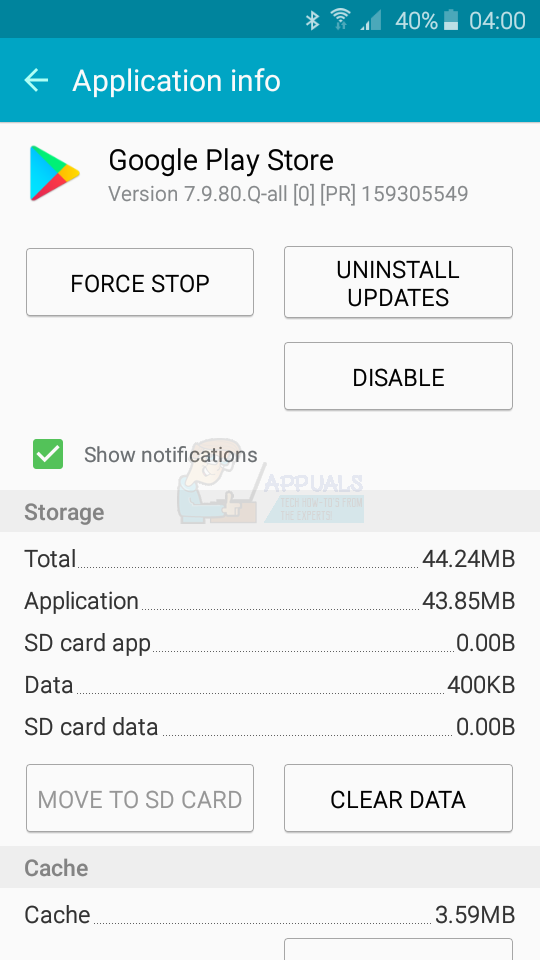

Cisco stelde vast dat dit een fundamentele kwetsbaarheid was en dat er geen oplossing voor dit probleem was. Daarom bracht het bedrijf de gratis patch uit in versie 18.2.0 en werden alle gebruikers van hun product aangemoedigd om ervoor te zorgen dat hun netwerksystemen werden bijgewerkt naar de gepatchte versie. Naast deze fundamentele kwetsbaarheid, 24 andere kwetsbaarheden en bugs werden ook opgelost in de nieuwe update, die de Cisco Webex Network Recording Players Remote Code Execution Vulnerabilities en de Cisco SD-WAN Solution Arbitraire File Overwrite Vulnerability omvatte.

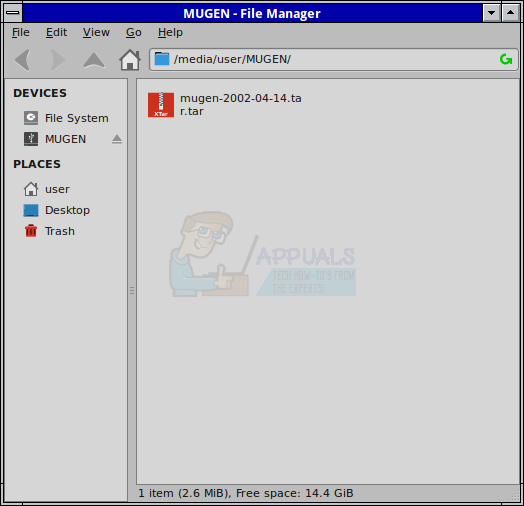

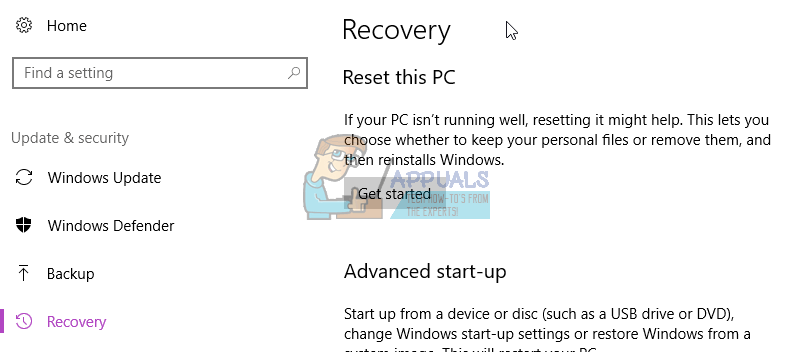

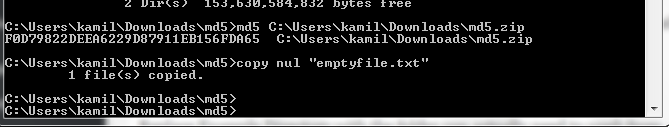

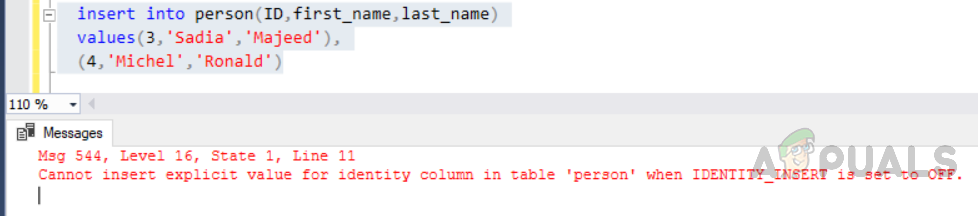

Om ervoor te zorgen dat het systeem up-to-date is, worden beheerders gevraagd hun apparaten in de apparaat-CLI te controleren door de opdracht about.sh in te voeren. Dit levert een uitvoer aan de beheerder over de versie die in gebruik is en of er patches op zijn toegepast. Elk apparaat met een versie lager dan 18.2.0 wordt als kwetsbaar bestempeld. Dit omvat mobiele telefoons, tablets, laptops en andere apparaten die een onderneming bewaakt met Cisco.

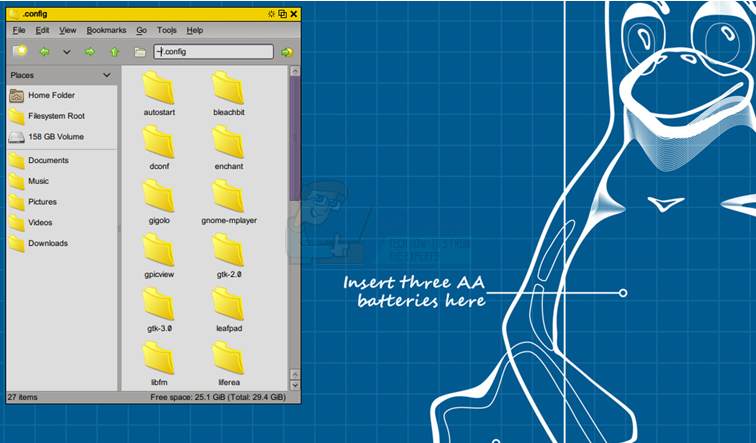

24 kwetsbaarheden en bugs in de update van versie 18.2.0. Cisco / Appuals