Mozilla Foundation

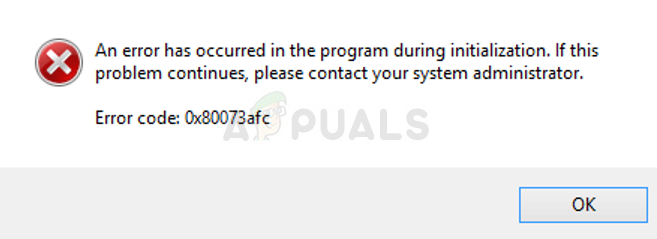

Met de release van Thunderbird 52.9 zijn ontwikkelaars in staat geweest om een aantal kritieke beveiligingsproblemen te verhelpen en daarom wordt gebruikers aangespoord om te upgraden om ervoor te zorgen dat ze niet in aanraking komen met een van deze kwetsbaarheden. Aangezien Thunderbird scripting uitschakelt bij het lezen van e-mail, heeft het meestal geen last van de meeste hiervan. Er zijn echter potentiële risico's in browser-achtige besturingselementen die zorgelijk genoeg zijn dat de organisatie veel tijd heeft besteed om ervoor te zorgen dat geen van deze problemen in het wild kan worden gevonden.

Bufferoverflows zijn altijd enkele van de meest zorgwekkende kwetsbaarheden, en exploits van fout # CVE-2018-12359 zouden op deze techniek hebben vertrouwd om de controle over de e-mailclient over te nemen. Overflows zouden theoretisch kunnen optreden bij het renderen van canvasmodules wanneer de hoogte en breedte van een canvaselement dynamisch werden verplaatst.

Als dit gebeurt, kunnen gegevens buiten de normale geheugengrenzen worden geschreven en kunnen willekeurige code worden uitgevoerd. ‘12359 is gerepareerd in versie 52.9, wat voor de meeste gebruikers waarschijnlijk reden genoeg is om te upgraden.

De andere grote kwetsbaarheid, # CVE-2018-12360, zou hypothetisch kunnen zijn opgetreden toen een invoerelement op bepaalde momenten werd verwijderd. Dit zou meestal de methode hebben moeten benutten die wordt gebruikt door mutatie-event handlers die worden geactiveerd wanneer een element wordt gefocust.

Hoewel het relatief onwaarschijnlijk is dat ‘12360 in het wild had kunnen gebeuren, was de mogelijkheid voor het uitvoeren van willekeurige code groot genoeg dat niemand het risico wilde lopen dat er iets zou gebeuren. Als gevolg hiervan is deze fout ook gepatcht samen met een fout met CSS-elementen en een andere met een lek in platte tekst uit gedecodeerde e-mails.

Gebruikers die willen upgraden naar de nieuwste versie en dus willen profiteren van deze bugfixes, hoeven zich geen zorgen te maken over de systeemvereisten. De Windows-versie werkt met installaties zo oud als Windows XP en Windows Server 2003.

Mac-gebruikers kunnen 52.9 draaien op OS X Mavericks of nieuwer, en bijna iedereen die een moderne GNU / Linux-distributie gebruikt, zou in staat moeten zijn om te upgraden, aangezien de enige opmerkelijke afhankelijkheid GTK + 3.4 of hoger is. Deze gebruikers zullen misschien merken dat de nieuwe versie toch snel genoeg in hun repositories staat.

Tags webbeveiliging