Details en patches met betrekking tot nieuwe CPU-kwetsbaarheden

2 minuten gelezen

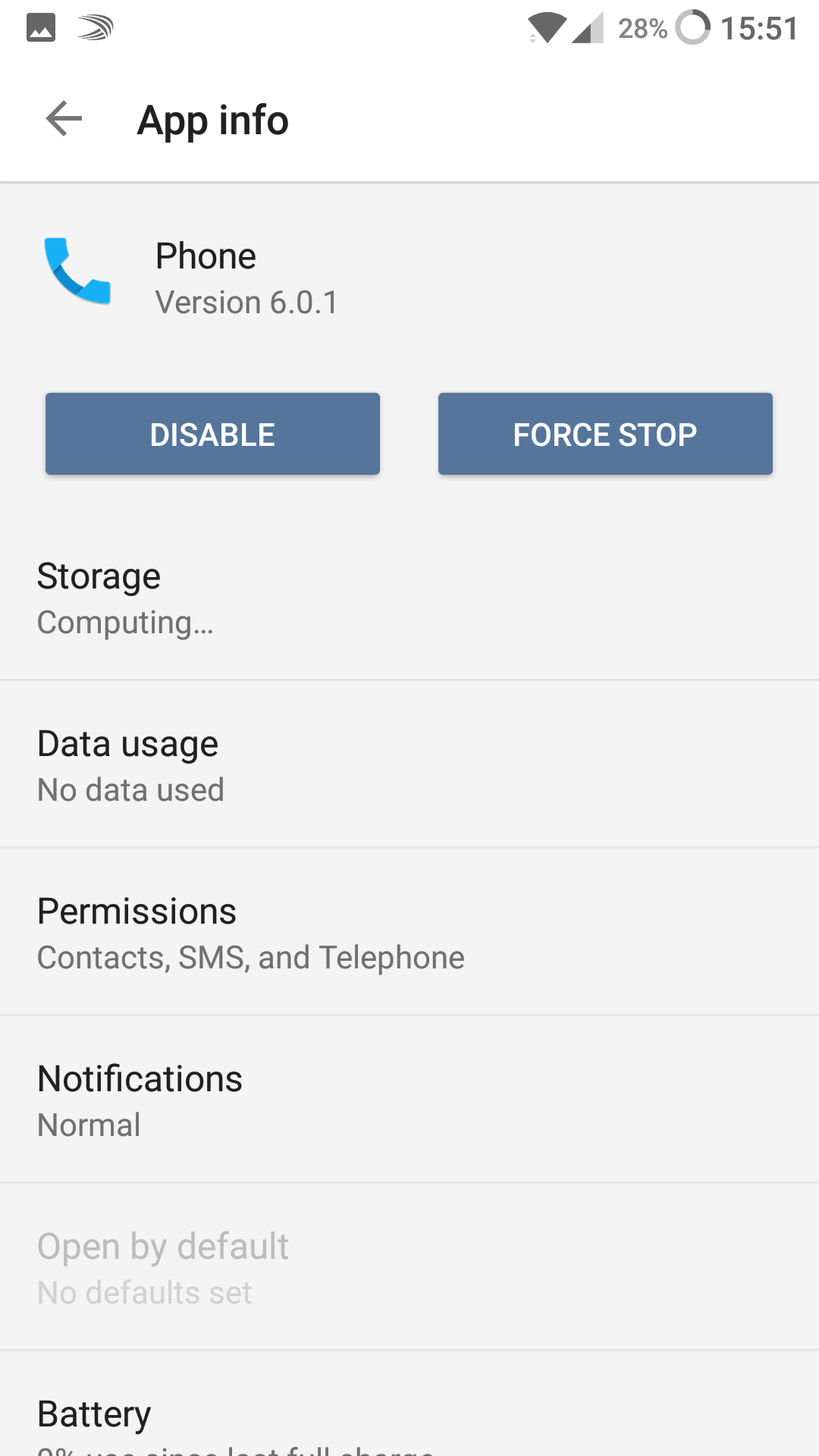

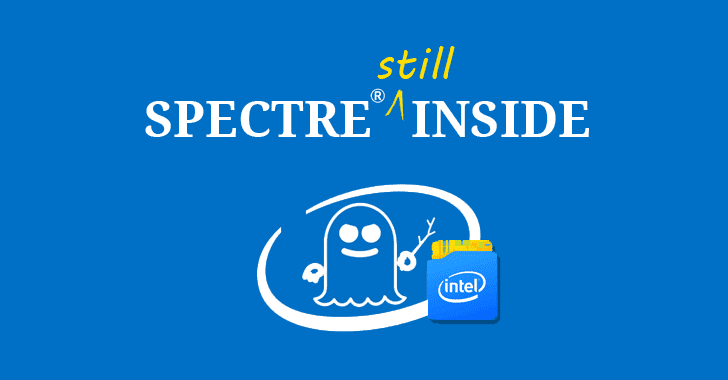

Spectre en Meltdown waren de eersten en krijgen elke week bevestigingen van nieuwe kwetsbaarheden. De laatste zijn bevestigd door Google en Microsoft, Spectre Variant 4 en Meltdown Variant 3a. Spectre Variant 4 wordt ook wel de Speculative Store Bypass genoemd. Deze exploit stelt de hacker in staat toegang te krijgen tot informatie met behulp van het speculatieve uitvoeringsmechanisme van een CPU.

Informatie over Meltdown Variant 3a is afkomstig van Google's Project Zero en Microsoft Security Response Center. Cortex-A15, -A57 en -A72 ARM-kernen zijn getroffen door dit probleem. Over Spectre Variant 4 gesproken, er is een breed scala aan processors die zijn getroffen. Volgens het vrijgegeven document van Intel:

CVE-2018-3639 - Speculative Store Bypass (SSB) - ook bekend als Variant 4

Systemen met microprocessors die speculatieve uitvoering en speculatieve uitvoering van geheugenlezingen gebruiken voordat de adressen van alle eerdere geheugenschrijvingen bekend zijn, kunnen ongeautoriseerde openbaarmaking van informatie aan een aanvaller met lokale gebruikerstoegang via een zijkanaalanalyse mogelijk maken.

Volgens Intel vormt Spectre Variant 4 een matig beveiligingsrisico, aangezien veel van de exploits die het gebruikt al zijn afgehandeld. Intel verklaarde verder het volgende:

Deze beperking wordt standaard uitgeschakeld, waardoor klanten kunnen kiezen of ze deze wel of niet willen inschakelen. We verwachten dat de meeste softwarepartners in de industrie ook de standaard-uit-optie zullen gebruiken. In deze configuratie hebben we geen invloed op de prestaties waargenomen. Indien ingeschakeld, hebben we een prestatie-impact van ongeveer 2 tot 8 procent vastgesteld op basis van algemene scores voor benchmarks zoals SYSmark (R) 2014 SE en SPEC integer rate op client1 en server2 testsystemen.

Spectre Variant 4 heeft niet alleen invloed op Intel CPU's, maar ook op AMD, ARM en IBM. AMD heeft bevestigd dat CPU's over de hele linie zijn getroffen tot de eerste generatie Bulldozer, dit is geen goed teken, maar gelukkig kunnen deze problemen worden verholpen. Dit alles gezegd hebbende, zijn er nog 6 kwetsbaarheden waarover ons niet is verteld, maar die in de komende week of zo openbaar zouden moeten worden gemaakt.

Laat ons weten wat u vindt van Spectre Variant 4 en Meltdown variant 3a en wat u denkt dat er moet gebeuren om consumenten te beschermen die chips gebruiken die door deze kwetsbaarheden zijn getroffen.

Bron Intel Tags intel

![7 Beste Z690-moederborden voor Intel-processors [augustus - 2022]](https://jf-balio.pt/img/other/DB/7-best-z690-motherboards-for-intel-processors-august-8211-2022-1.jpg)