Live Nation Entertainment

Ticketmaster moest onlangs een relatief ernstige inbreuk corrigeren die mogelijk leidde tot het lekken van de creditcardgegevens van enkele duizenden klanten. Ze hebben hard gewerkt om het probleem op te lossen, maar een persoon denkt dat hij heeft opgelost wat de aanleiding was voor de aanvallen.

Kevin Beaumont, een van de beste onderzoekers op het gebied van digitale beveiliging in het VK, gelooft dat hij weet wat de aanvalsvector was. Inbenta had een chatbot voor webmasters geleverd die werkt door een JavaScript-bestand aan te roepen vanaf de eigen externe server van Inbenta.

Er werd een enkele regel HTML gebruikt om dit specifieke stuk JavaScript aan te roepen. Beaumont was van mening dat Inbent Ticketmaster een enkele JavaScript-one-liner bezorgde die ze vervolgens op hun betaalpagina hadden gebruikt zonder de technici van Inbenta op de hoogte te stellen. Omdat de code nu op de betalingsverwerkingssite van Ticketmaster stond, werd deze functioneel tussen alle creditcardtransacties geplaatst die via de site verlopen.

JavaScript-code kan dan, volgens de theorie van Beaumont, worden uitgevoerd in de browser van een klant vanaf dezelfde pagina waarop hun creditcardgegevens stonden. Iemand moet de code hebben gewijzigd en deze de autoriteit hebben gegeven om iets kwaadaardigs te doen toen ze dat deden.

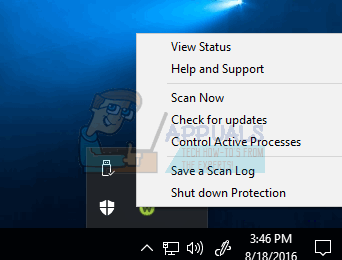

Zijn onderzoek lijkt er ook op te wijzen dat antimalwaretools hun werk deden. Sommige beveiligingssoftware was in staat om het script te markeren enkele maanden voordat de agenten van Ticketmaster aankondigden dat de inbreuk had plaatsgevonden. Het JavaScript-bestand zelf is blijkbaar geüpload naar een aantal tools voor informatie over bedreigingen, wat meer dan waarschijnlijk is hoe ze de inbreuk op tijd hebben kunnen opvangen.

Andere experts hebben hun bezorgdheid geuit over de afhankelijkheden van JavaScript-bibliotheken en hoe dit zich verhoudt tot dit soort inbreuken. Het is gebruikelijk geworden dat codeerders git-repositories gebruiken om afhankelijkheidsproblemen van derden op te lossen om bepaalde JavaScript-frameworks te gebruiken die hun werk gemakkelijker maken.

Hoewel dit een efficiënte methode is om code opnieuw te gebruiken, bestaat het risico dat sommige van deze afhankelijkheden iets kwaadaardigs bevatten. Veel van deze repositories zijn af en toe het slachtoffer van crackers die ze ook misbruiken, wat betekent dat ze kunnen vertalen naar extra plaatsen voor niet-gecontroleerde code om een weg te vinden naar anders legitieme bases.

Als gevolg hiervan spreken sommigen de wens uit om meer aandacht te besteden aan strikte procedures voor code-auditing om het risico van dit soort problemen te verkleinen.

Tags webbeveiliging