Alphr

Digitale criminelen die een stukje macOS-gebaseerde malware gebruiken genaamd OSX.Dummy lijken zich te richten op een groep cryptocurrency-investeerders die zowel Discord gebruiken als degenen die Slack gebruiken. OSX.Dummy is geen bijzonder geavanceerd stuk software, maar het lijkt het uitvoeren van willekeurige code mogelijk te maken op machines waarin het kan worden ingebed.

Unix-beveiligingsexperts vonden een paar dagen geleden voor het eerst bewijs van de malware. Toponderzoeker Remco Verhoef rapporteerde vrijdag zijn bevindingen op het InfoSec-blog van SANS en zijn bericht gaf aan dat er de afgelopen week een reeks aanvallen op macOS heeft plaatsgevonden.

Chatgroepen op Slack en Discord hebben mensen gemeld die zich voordoen als systeembeheerders en populaire instant messaging-persoonlijkheden. De personen die ze nabootsen staan bekend om het uitdelen van handige op cryptocurrency gebaseerde apps, waardoor ze gemakkelijker legitieme gebruikers kunnen misleiden om schadelijke code te installeren.

Gewone gebruikers worden vervolgens door crackers verleid om een heel klein script uit te voeren dat een veel groter bestand van 34 megabyte downloadt. Dit bestand, dat wordt gedownload via de curl CLI-app, bevat de OSX.Dummy-software. Omdat Unix-machtigingen crackers tot op zekere hoogte kunnen dwarsbomen, hebben ze ervoor gezorgd dat de nieuwe download in een tijdelijke map is opgeslagen.

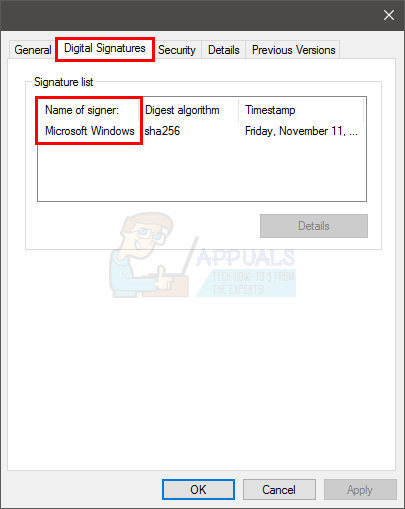

Omdat het een normaal mach064-binair bestand lijkt te zijn, kan het tot op zekere hoogte normaal worden uitgevoerd op een macOS-systeem. Online scansites voor sociale malware lijken het nog niet als een bedreiging te beschouwen, wat onbedoeld crackers kan helpen om normale gebruikers te misleiden door te denken dat het veilig is.

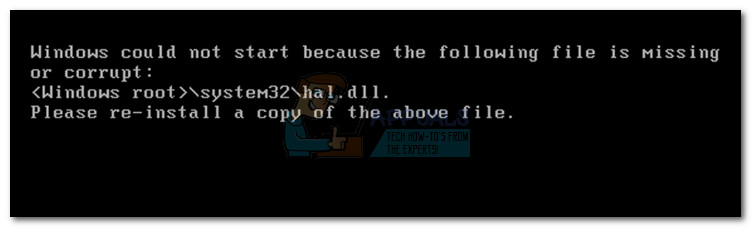

Normaal gesproken kan een niet-ondertekend binair bestand, zoals het bestand dat OSX.Dummy bevat, niet worden uitgevoerd. De beveiligingssubroutines van macOS Gatekeepr controleren echter geen bestanden die worden gedownload en worden vervolgens uitsluitend via een terminal uitgevoerd. Aangezien de aanvalsvector handmatig gebruik van de Unix-opdrachtprompt inhoudt, is de Macintosh van een slachtoffer niet wijzer.

Een oproep naar sudo vraagt de gebruiker vervolgens om zijn beheerderswachtwoord in te voeren, net zoals op GNU / Linux-systemen. Als resultaat kan het binaire bestand dan volledige toegang krijgen tot het onderliggende bestandssysteem van een gebruiker.

De malware maakt vervolgens verbinding met een C2-server, waardoor mogelijk een cracker controle over de hostcomputer krijgt. OSX.Dummy bewaart ook het wachtwoord van het slachtoffer, nogmaals in een tijdelijke map voor toekomstig gebruik.

Tags Apple-beveiliging macOS