Als u onvoorspelbaar gedrag op een Linux-machine ervaart, heeft u hoogstwaarschijnlijk last van een configuratie- of hardwareprobleem. Vreemde gebeurtenissen houden meestal verband met deze twee aandoeningen. Sommige grafische adapters werken niet zonder eigen software te installeren en zien er anders vreemd uit. Mogelijk bent u ook gegevens kwijtgeraakt als gevolg van een niet-overeenkomend bestandssysteem of iets anders ongewoons. Toch kan het verleidelijk zijn om dergelijke problemen aan een virus te wijten.

Virus is een term die veel mensen ten onrechte gebruiken om naar allerlei verschillende soorten malware te verwijzen. Echte virale infecties zijn uitzonderlijk zeldzaam op Linux. Houd er rekening mee dat GNU / Linux niet het meest populaire platform is voor consumentenmachines. Als gevolg hiervan zijn relatief weinig bedreigingen gericht op thuisgebruikers van Linux. Servers zijn veel aantrekkelijker, hoewel er enkele bedreigingen zijn voor de Google Android-distributies die op smartphones en tablets worden gebruikt. Zorg er altijd voor dat u andere mogelijkheden uitsluit voordat u in paniek raakt. Linux-kwetsbaarheden zijn vaak meer esoterischer dan virusinfecties. Ze lijken vaak meer op exploits. Houd deze tips in gedachten, zodat u niet met serieuze problemen te maken krijgt. Onthoud dat de hier besproken opdrachten buitengewoon gevaarlijk zijn en niet mogen worden gebruikt. We vertellen u alleen waar u op moet letten. Hoewel we tijdens het proces een paar schermafbeeldingen hebben gemaakt, hebben we eigenlijk een virtuele machine voor dat doel gebruikt en hebben we geen schade aan een echte bestandsstructuur veroorzaakt.

Methode 1: Zip-bommen voorkomen

Zip-bommen zijn bijzonder problematisch omdat ze voor alle problemen in gelijke mate problemen veroorzaken. Deze maken geen gebruik van het besturingssysteem, maar van de manier waarop bestandsarchiveringsprogramma's werken. Een zip-bom-exploit gemaakt om MS-DOS-computers te schaden in de jaren tachtig zou over 10 jaar nog steeds precies hetzelfde probleem kunnen veroorzaken voor een Android-smartphone.

Neem bijvoorbeeld de beruchte gecomprimeerde map 42.zip. Hoewel het klassiek 42.zip heet omdat het 42 kilobytes aan ruimte in beslag neemt, zou een grappenmaker het kunnen noemen wat ze maar willen. Het archief bevat vijf verschillende lagen geneste archieven, georganiseerd in sets van 16. Elk van deze bevat een onderste laag die ongeveer 3,99 binaire gigabytes aan nul-tekens bevat. Dit zijn dezelfde ongewenste gegevens die uit het / dev / null-apparaatbestand in Linux komen, evenals het NUL-apparaat in MS-DOS en Microsoft Windows. Omdat alle tekens nul zijn, kunnen ze tot het uiterste worden gecomprimeerd en zo een heel klein bestand vormen.

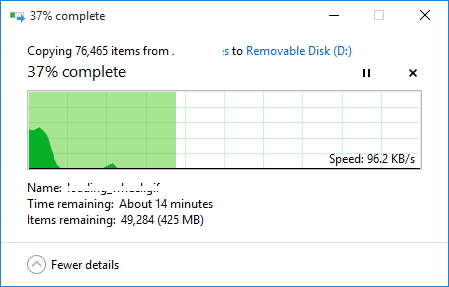

Al deze nulgegevens samen nemen ongeveer 3,99 binaire petabytes aan ruimte in beslag wanneer ze worden gedecomprimeerd. Dit is voldoende om zelfs een RAID-bestandsstructuur op te slaan. Om dit probleem te voorkomen, decomprimeer nooit archieven waarvan u niet zeker weet.

Mocht dit je echter ooit overkomen, start je systeem dan opnieuw op vanaf een Linux live-cd, microSDHC-kaart of USB-stick en verwijder de overtollige null-bestanden, en start dan opnieuw op vanaf je hoofdbestandssysteem. De gegevens zelf zijn meestal niet schadelijk. Deze exploit maakt gewoon gebruik van het feit dat de meeste bestandsstructuren en RAM-configuraties niet zoveel gegevens tegelijk kunnen bevatten.

Methode 2: Command Trick Exploits

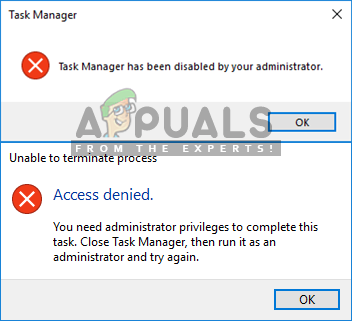

Voer nooit een Bash- of tcsh-commando uit als u niet precies weet wat het doet. Sommige mensen proberen nieuwe Linux-gebruikers te misleiden om iets uit te voeren dat hun systeem gaat schaden. Zelfs ervaren gebruikers kunnen worden misleid door zeer slimme grappenmakers die specifieke soorten gevaarlijke opdrachten schrijven. De meest voorkomende hiervan zijn vorkbommen. Dit type exploit definieert een functie, die zichzelf vervolgens aanroept. Elk nieuw voortgebracht kindproces roept zichzelf op totdat het hele systeem crasht en opnieuw moet worden gestart.

Als iemand je vraagt om iets absurds uit te voeren, zoals: ():;:, dan beledigen ze je en proberen ze je ertoe te brengen je computer te laten crashen. Meer en meer Linux-distributies hebben hier nu bescherming tegen. Sommigen vertellen je dat je een proces op een ongeldige manier definieert.

Er is ten minste één testversie van FreeBSD die elke gebruiker die dit probeert, actief beledigt, maar hen niet toestaat om hun systeem daadwerkelijk te beschadigen. Probeer het echter nooit om het te proberen.

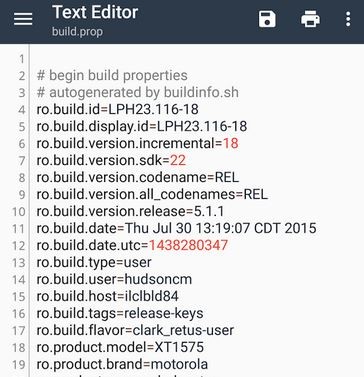

Methode 3: ongebruikelijke scripts onderzoeken

Elke keer dat je een Python, Perl, Bash, Dash, tcsh of een ander type script ontvangt, moet je het onderzoeken voordat je het probeert. Er kunnen schadelijke commando's in verborgen zijn. Zoek iets dat op een heleboel hexadecimale code lijkt. Bijvoorbeeld:

' Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99 ″

' Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7 ″

Deze twee regels zijn afkomstig uit een script dat het uitzonderlijk destructieve rm -rf / commando in hexadecimale code heeft gecodeerd. Als je niet wist wat je aan het doen was, had je gemakkelijk je hele installatie kunnen zappen en mogelijk een UEFI-opstartsysteem erbij.

Zoek naar opdrachten die oppervlakkig onschadelijk lijken, maar die mogelijk schadelijk zijn. U bent wellicht bekend met hoe u het> -symbool kunt gebruiken om de uitvoer van de ene opdracht naar de andere om te leiden. Als je zoiets ziet omleiden naar iets genaamd / dev / sda of / dev / sdb, dan is dat een poging om gegevens in een volume te vervangen door rotzooi. Dat wil je niet doen.

Een andere die je heel vaak zult zien, is een commando dat er ongeveer zo uitziet:

mv / bin / * / dev / null

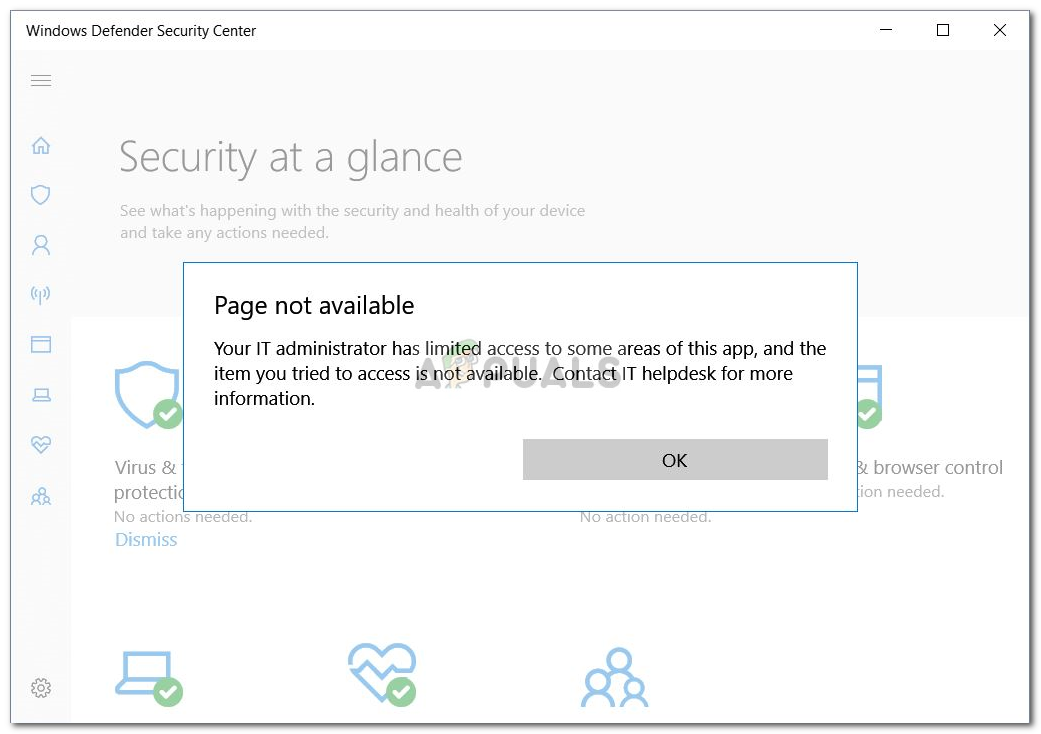

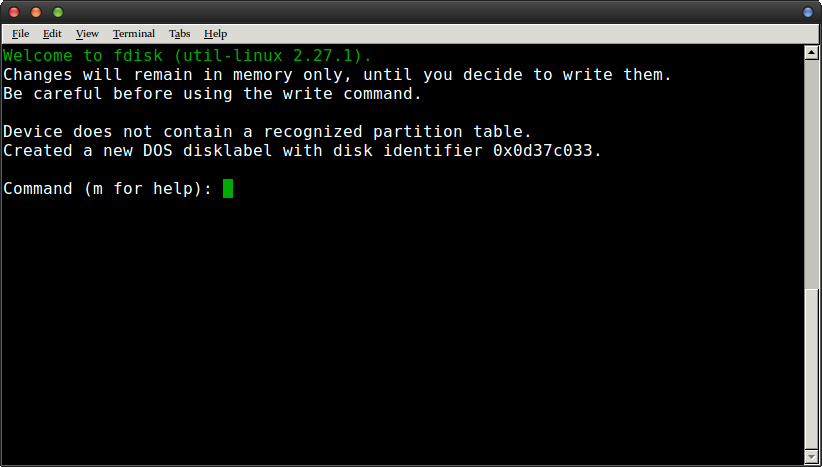

De / dev / null device-bestand is niets meer dan een beetje emmer. Het is een point of no return voor gegevens. Deze opdracht verplaatst de inhoud van het / ben directory naar / dev / null , die alles erin verwijdert. Omdat dit root-toegang vereist, zullen sommige sluwe grappenmakers in plaats daarvan zoiets schrijven mv ~ / * / dev / null , aangezien dit hetzelfde doet met de directory van een gebruiker, maar zonder speciale toegang. Bepaalde distributies zullen nu foutmeldingen retourneren als u dit probeert:

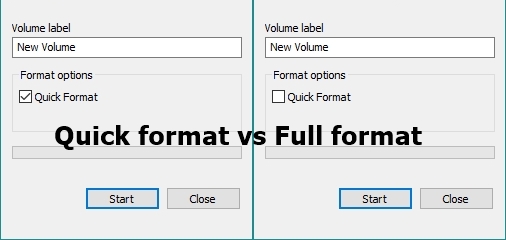

Let goed op alles dat de dd of gebruikt mkfs.ext3 of mkfs.vfat commando's. Deze formatteren een schijf en zien er relatief normaal uit.

Houd er nogmaals rekening mee dat u deze opdrachten nooit op een live bestandssysteem mag uitvoeren. We vertellen je alleen waar je op moet letten, en we willen niet dat iemand proost op zijn of haar gegevens. Wees voorzichtig en zorg ervoor dat u weet wat u doet voordat u een extern bestand gebruikt.

4 minuten gelezen