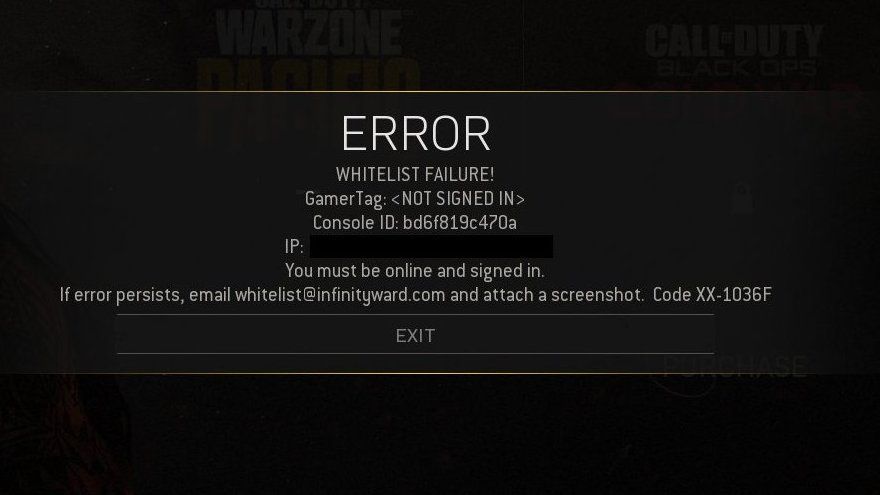

Spectrum

De onlangs ontdekte beveiligingsfouten op hardwareniveau beginnen de CPU-prestaties te beïnvloeden. Bovendien blijkt dat CPU's van Intel veel meer te lijden hebben dan AMD.

In de strijd tegen beveiligingslekken op CPU-niveau begon Intel met het ontwikkelen en uitgeven van patches om het risico te verkleinen. De meest getroffen computersystemen waren die met niet-ondersteunde Windows-besturingssystemen zoals Windows XP, Windows 2003 Server, enz. Terwijl grote bedrijven zoals Microsoft, Google, Apple en Intel zijn vechten om de impact van de bug te minimaliseren , de gevolgen hiervan zijn verminderde CPU-prestaties.

Intel's CPU's uit 2011 en later zijn kwetsbaar voor ZombieLoad. Het bedrijf heeft onlangs microcode vrijgegeven om kwetsbare processors te patchen, waaronder Intel Xeon-, Intel Broadwell-, Sandy Bridge-, Skylake- en Haswell-chips. Zoals verwacht verlagen de patches de CPU-prestaties. In wezen offeren de patches prestaties op voor beveiliging. Intels eigen interne benchmarking gaf eerder aan dat de negatieve impact op de prestaties ver onder de 10 procent zou liggen. Het lijkt echter impact in de echte wereld is veel meer .

Phoronix, een publicatie die zich richt op Linux-gerelateerd nieuws en recensies, voerde zijn eigen tests uit. Het platform beweert dat de patches die Intel heeft uitgebracht, de prestaties van de CPU's gemiddeld met ongeveer 16 procent verminderen. Overigens is dit verlies te wijten aan het feit dat Intel's eigen Hyper-Threading is ingeschakeld. Als Hyper-Threading is uitgeschakeld, worden de verliezen aanzienlijk groter.

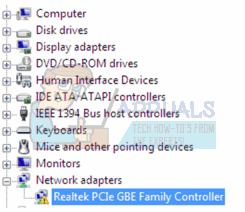

Concurreren met Intels Hyper-Threading is AMD's Simultaneous Multi-Threading (SMT). Overigens verliezen AMD-processors ook wat prestaties als de mitigaties zijn ingeschakeld. Dit komt omdat AMD kwetsbaar is voor sommige Spectre-varianten. Maar Phoronix merkte categorisch op dat AMD-processors geen bekende beveiligingsfouten hebben wanneer SMT is ingeschakeld. De totale negatieve impact is dus gemiddeld ongeveer 3 procent.

Phoronix heeft deze percentages afgeleid door rekening te houden met het geometrisch gemiddelde van testresultaten. Met andere woorden, er kan enige variatie zijn in de impact van de beveiligingspatches op de prestaties van individuele processors. De impact is echter zeker aanzienlijk hoger dan wat Intel eerder beweerde. Bovendien verkleint de overhead van de beperkende maatregelen de real-world prestatiekloof tussen de processors van Intel en AMD aanzienlijk. Volgens het platform brengen de patches de Intel Core i7 8700K CPU's dichter bij de Ryzen 7 2700X en de Core i9 7980XE bij de Threadripper 2990WX.

AMD heeft de prestaties van zijn processors agressief opgevoerd om het op te nemen tegen Intel. Het bedrijf heeft onlangs aangekondigd dat zijn volgende generatie processors zullen worden vervaardigd volgens het 7nm-productieproces. Zouden desktop- en servergebruikers binnenkort een veel beter alternatief hebben voor Intel-CPU's vanwege de kleinere risico's waarmee AMD-processors worden geconfronteerd?

Tags amd intel