Orakel

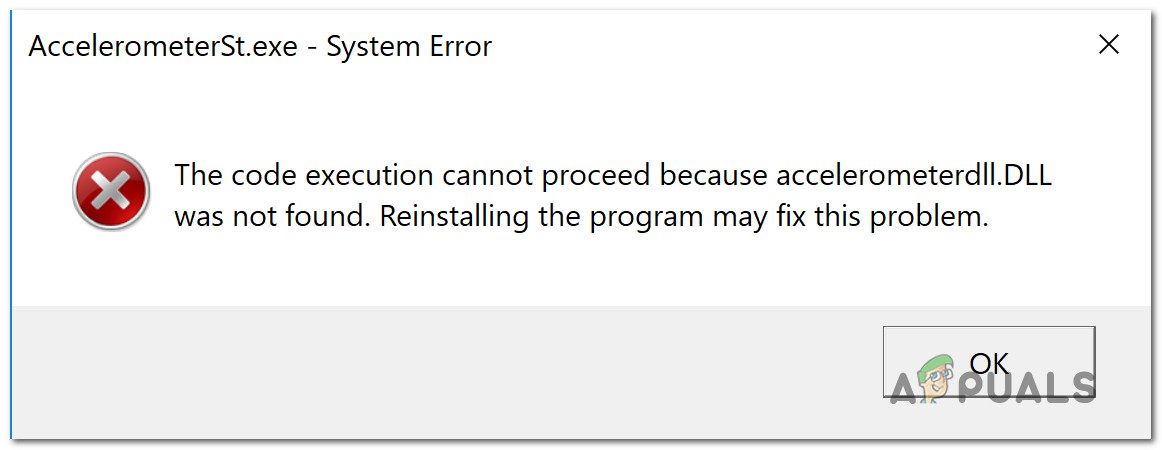

Twee kwetsbaarheden gelabeld CVE-2018-2998 en CVE-2018-2933 zijn ontdekt door Denis Andzakovic van PulseSecurity, die de Oracle WebLogic Server exploiteert SAML en WLS Core Components, om in beperkte mate toegang te krijgen tot gegevens en deze te wijzigen.

Er zijn twee kwetsbaarheden ontdekt binnen het Oracle WebLogic SAML-verificatiemechanisme voor serviceproviders. Door een XML-opmerking in de SAML in te voegen

Naam-IDtag, kan een aanvaller de SAML-serviceprovider dwingen om in te loggen als een andere gebruiker. Bovendien vereist WebLogic geen ondertekende SAML-beweringen in de standaardconfiguratie. Door de handtekeninggedeelten uit een SAML-bewering weg te laten, kan een aanvaller een willekeurige SAML-bewering opstellen en het authenticatiemechanisme omzeilen.

Denis Andzakovic - Pulse Security

De Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 bleek kwetsbaar te zijn voor deze kwetsbaarheden, hoewel drie andere versies: 10.3.6.0, 12.1.3.0 en 12.2.1.2 ook getroffen zijn.

In een risicobeoordelingsmatrix gepubliceerd door Oracle, werd de kwetsbaarheid van CVE-2018-2998 beoordeeld om lokaal misbruik te maken van de SAML-component. Volgens de CVSS-versie 3.0 , deze kwetsbaarheid kreeg een basisscore van 5,4 op 10, en werd beoordeeld als een over het algemeen lage risicofactor voor manipulatie. In dezelfde beoordeling werd de kwetsbaarheid van CVE-2018-2933 beoordeeld om de WLS Core-componenten van lokale serverapparaten te misbruiken. De kwetsbaarheid kreeg een iets lagere basisscore van 4,9 op een totaal van 10. Een document met ID 2421480.1 werd door Oracle voor zijn gebruikers gepubliceerd met instructies om deze kwetsbaarheid te verminderen. Dit document is toegankelijk voor Oracle-beheerdersaccounts zodra ze zich hebben aangemeld.

De Oracle Security Assertions Markup Language (SAML) beschrijft een raamwerk dat het delen van authenticatie-informatie over meerdere apparaten op hetzelfde netwerk mogelijk maakt, waardoor een enkel apparaat kan optreden door een ander. Het voert de authenticatie en autorisatie van gebruikers uit: of hun inloggegevens legitiem zijn en of ze de vereiste rechten hebben om de gevraagde acties uit te voeren. Vaker wel dan niet wordt dit protocol gebruikt om eenmalige aanmelding in te stellen voor gebruikers en SAML-providers beheren de server of het beheerdersapparaat dat deze inloggegevens toewijst. Eenmaal geauthenticeerd en geautoriseerd, maakt SAML-bewering in XML de voltooiing van de beschreven gebruikerstaak mogelijk. SAML 2.0 is sinds 2005 de standaard voor dit authenticatie- en autorisatieproces op computers en het is de standaard die door Oracle WebLogic Servers wordt gebruikt in de applicaties die ze maken.

In combinatie met de kwetsbaarheid die werd ontdekt in de kerncomponenten van de WebLogic Server, bleken de twee kwetsbaarheden te profiteren van het feit dat WebLogic standaard geen ondertekende beweringen vereist. De kwetsbaarheden manipuleerden het authenticatie- en autorisatiemechanisme door een willekeurige XML-opmerking in de naam-ID-tag in te voegen, waardoor het systeem gedwongen werd om in te loggen op het account van een andere gebruiker zonder de handtekening van de SAML-bewering ongeldig te maken, aangezien de server alleen de tekenreeks verifieert die volgt op de opmerking zoals weergegeven hieronder.

aanvalleradminIn de configuratie-instellingen van de beheerdersserver, als het SingleSignOnServicesMBean.WantAssertionsSigned attribuut is uitgeschakeld of niet vereist, zoals standaard het geval is, de handtekening is niet geverifieerd en authenticatie kan worden omzeild zodat iemand kan inloggen als een gebruiker naar keuze. Hackers kunnen dit beveiligingslek misbruiken om toegang te krijgen tot krachtige accounts in het systeem om systeeminstellingen te verstoren, gegevens te extraheren of servers te beschadigen. In deze standaardconfiguratie waarvoor geen handtekeningen nodig zijn, wordt de volgende code (afgekort voor leesbaarheid) gedeeld door Pulse-beveiliging laat zien hoe een hacker kan inloggen als 'admin':

REDACTED REDACTED admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportOm het hoofd te bieden aan deze kwetsbaarheid en de voorgaande die ernaast is ontdekt, heeft Oracle gebruikers gevraagd de respectieve Oracle-component van hun product bij te werken met de Critical Patch voor Oracle Fusion Middleware van juli 2018.